Toto je funkční mnohokrát ověřený návod na zprovoznění L2TP/IPSec VPN pro připojení z Windows, Linuxu, macOS, iOSu a Androidu na vašem Mikrotiku. Přistupujete pak k zařízením v lokální síti pod lokální IP a brouzdáte po internetu pod vnější IP adresou Mikrotiku, to vše přes šifrované spojení mezi vaším zařízením a mikrotikem. Popřípadě si jen vytvoříte přídatné spojení na vzdálený Mikrotik, například pro účely jeho vzdálené správy či přístupu k lokálním IP adresám, a vnější IP adresu (pro brouzdání a stahování) si necháte původní. Tento návod je orientován jak na GUI, tak na konzoli. Jsou to původně moje zápisky, takže text není úplně uhlazený, ale na funkci to nemá vliv.

Krok 0: Winbox –> Interfaces –> Interface List (–> Lists)

Toto je dodatečně přidaný krok, interface listy jsou v RouterOS dostupné od roku 2017, od té doby jsou už všechny Mikrotiky aktualizované, takže lze funkci považovat jako běžně dostupnou. Kdo konfiguroval svůj Mikrotik již před nějakou tou dobou (2018) a poté jen aktualizoval RouterOS, může mít ještě starší typ konfigurace, kde se Interface listy nepoužívaly. Stejně tak ti, co konfigurují RouterOS od píky.

S touto funkcí se dá v nastaveních napříč celým systémem odkazovat na skupinu interfaců (interface list), nejen na jeden konkrétní interface, jak to bylo dříve. Protože my máme v každém interface listu jedinou položku (bridge1 v LAN, a ether1 ve WAN), dalo by se v našem případě bez interface listů i obejít – odkazovat se v nastaveních na interfacy bridge a ether1 přímo. Protože funkce Quick Set začala někdy od roku 2018 generovat nastavení používající Interface listy (hlavně firewall pravidla), dává smysl se toho držet a také je využívat.

Zkontrolujeme tedy, zda máme v systému nastavené interface listy a zda do nich máme přiřazené interfacy. Potřebujeme dva interface listy: LAN a WAN. V LAN interface listu musí být přidány interfacy vnitřní sítě. To typicky znamená přidat bridge (název většinou bridge, nebo bridge1). Ve WAN interface listu musí být přidány interfacy sítě vnější, což bývá typicky první ethernetový port (název většinou ether1, nebo ether1-gateway).

Návod s nastavenými Interface listy spíš počítá, některé kroky v návodu ale ještě nejsou v tomto směru zaktualizované a odkazují se na interfacy přímo. To na funkci nemá vliv – aktualizuji až budu zas VPN někde konfigurovat.

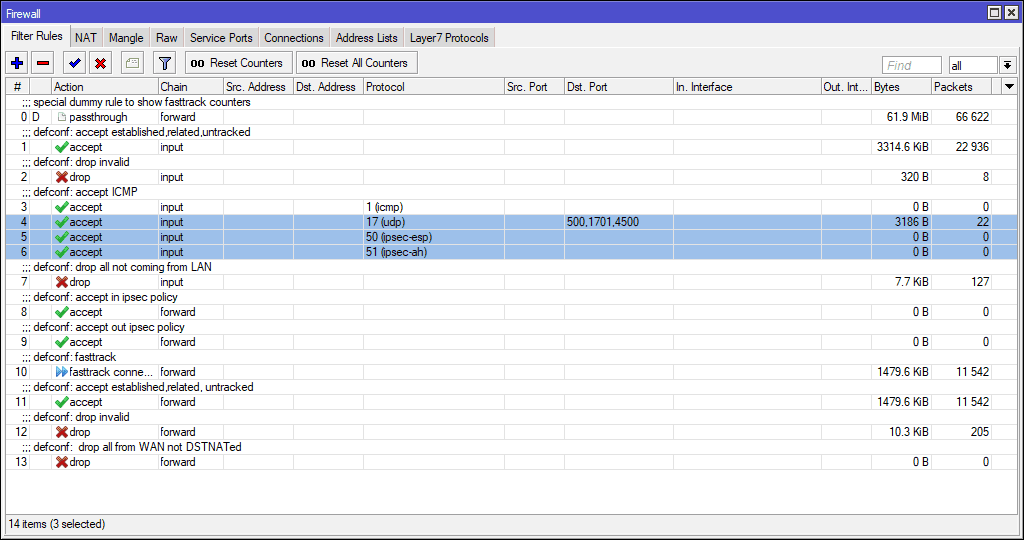

Krok 1: Firewall pravidla

V první řadě povolíme pár pravidel na firewallu , konkrétně tyto protokoly a porty:

- Protokol UDP, port 500 pro IPsec zajišťuje první fázi připojování (protokol IKE – výměna klíčů a konfigurace spojení)

- Protokol UDP, port 1701 pro L2TP

- Protokol UDP, port 4500 pro IPsec zajišťuje mód průchodu branou NAT (IPsec NAT-Traversal mode)

- Protokol ESP (Encapsulating Security Payload) pro IPsec přidává šifrování paketů

- Protocol AH (Authentication Header) pro IPsec zajišťuje autentizaci odesílatele a příjemce

Takže se připojíme do Mikrotiku přes WinBox, spustíme konzoli a postupně povkládáme následující:

/ip firewall filter add action=accept chain=input in-interface=ether1 protocol=udp dst-port=500 comment="VPN: allow IKE" add action=accept chain=input in-interface=ether1 protocol=udp dst-port=1701 comment="VPN: allow L2TP" add action=accept chain=input in-interface=ether1 protocol=udp dst-port=4500 comment="VPN: allow IPsec NAT-T" add action=accept chain=input protocol=ipsec-esp in-interface=ether1 add action=accept chain=input protocol=ipsec-ah in-interface=ether1

Příkazy vkládejte do konzole ve winboxu přes right-click – vložit. Nikoliv přes Ctrl+V. Stisk Ctrl+V dost nešťastně zapne autodoplňování příkazů (commands auto-completion). V takovém případě to pak při vkládání (přes right click) mrší vkládané příkazy přidáváním nadbytečných slov. Auto-completion jde případně vypnout opětovným stiskem Ctrl+V.

Do in-interface patří vaše gateway, což je typicky ether1, nebo ether1-gateway. Je to kdyžtak vidět v Interfaces, nebo i terminálový našeptávač našeptává. Alternativně lze použít čistší a modernější řešení: In Interface nechat prázdné a nastavit In interface list na WAN.

Potom v GUI otevřeme IP->Firewall a vše pak přesuneme nad „DROP all not coming from LAN“ pravidlo.

Kdo chce tento krok celý klikat v GUI, tak může v IP->Firewall kliknout na tlačítko [+] a ty pravidla popřidávat ručně:

chain: input protocol: UDP in interface: tvoje gateway (ether1 / ether1-gateway) dst port: 500,1701,4500 action: accept chain: input protokol: ipsec-esp in interface: tvoje gateway (ether1 / ether1-gateway) action: accept chain: input protokol: ipsec-ah in interface: tvoje gateway (ether1 / ether1-gateway) action: accept

To první trojité pravidlo lze ponechat sloučené (dst-port=500,1701,4500), nebo jej rozdělit na tři pravidla každý pro jeden port (500, 1701 a 4500). Je to jedno, odděleně se hodí pokud například hledáte příčinu problému s připojením. Můžete tak jednodušeji sledovat, kolik komunikace přiteklo jakým portem.

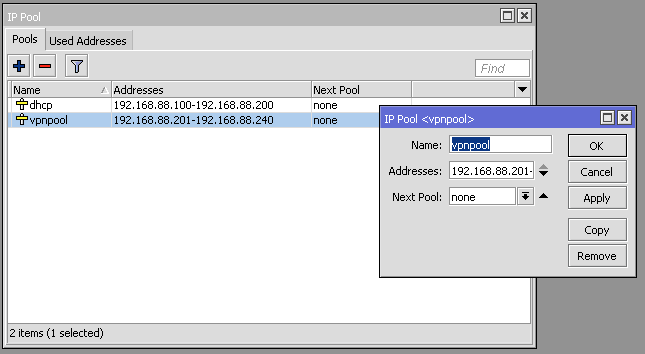

Krok 2: IP -> Pool

IP -> Pool, zmenšíme stávající pool a ve volném místu vytvoříme pool pro VPN klienty.

Přes GUI:

- Zmenšíme stávající pool, např. z .100-250 na .100-199

- Vytvoříme nový pool od .200 do .250, vyhrazený klienty připojené přes VPN

- Schválně necháme pár volných IP adres na konci rozsahu (.251 až .254). Minimálně jednu IP totiž napevno obsadíme PPP klientem, viz následující krok.

Přes konzoli:

/ip pool set dhcp ranges=192.168.88.100-192.168.88.200 add name=vpnpool ranges=192.168.88.201-192.168.88.250

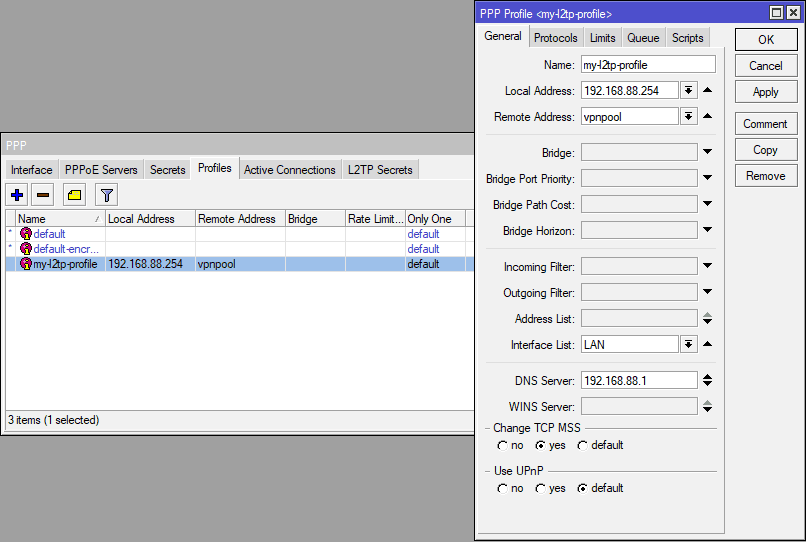

Krok 3: PPP -> Profiles tab

Přidáme nový PPP profil.

Přes konzoli:

/ppp profile add name=my-l2tp-profile local-address=192.168.88.254 remote-address=vpnpool dns-server=192.168.88.1 change-tcp-mss=yes

Přes GUI:

name: my-l2tp-profile local address: 192.168.88.254 remote address: vpnpool dns server: 192.168.88.1 change TCP MSS: Yes interface list: LAN bridge: žádný, nebo bridge1

Do Local address napíšeme volnou adresu na konci rozsahu – adresu, která není obsazena ani žádným poolem.

Do Remote address napíšeme pool vytvořený v předchozím kroku.

Do DNS server napíšeme IP adresu našeho routeru, tam nám DNS běží. (Pokud nám DNS běží na jiném routeru v naší LAN síti, vložíme jeho IP.)

Do interface list vložíme LAN. Je to nutné především novějších RouterOS (2018+), kde firewall využívá interface list pro určení co je LAN a co je WAN. Toto zabezpečí, že dynamický interface, který vzniká vždy při připojení VPN klienta, se i dynamicky přidá do LAN interface listu, a tedy bude považován za součást LAN. Bez tohoto na klientovi typicky nejde DNS a nenačítá stránky. To proto, že i DNS požadavky jsou zahazovány pravidlem „DROP all not coming from LAN“.

Do bridge vložíme bridge1, pokud chceme, aby se připojený klient stal součástí LAN sítě (tzn. viděl ostatní PC a jejich služby). Pokud bude nevyplňeno, dostane se VPN uživatel pouze na internet. Pokud to chcete pro různé uživatele různě, pak lze vytvořit více těchto profilů.

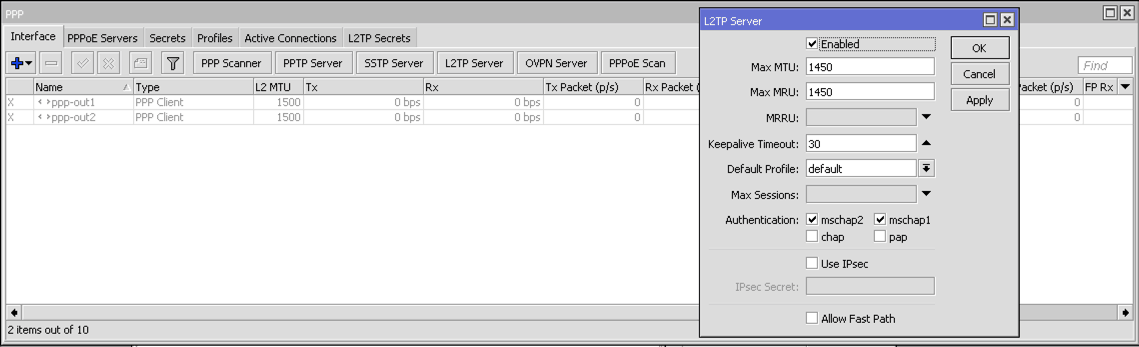

Krok 4: PPP -> Interface tab -> [L2TP Server] button

Aktivujeme L2TP server.

Přes konzoli:

/interface l2tp-server server set enabled=yes default-profile=my-l2tp-profile use-ipsec=yes ipsec-secret="heslo-spolecne-pro-vsechny-uzivatele" authentication=mschap1,mschap2

Přes GUI:

V okně PPP na záložce Interface kliknout na tlačítko L2TP Server.

Vyskočí malé okénko L2TP Server, zaškrtnout Enabled.

autentication: mschap1, mschap2 default profile: my-l2tp-profile (profil vytvoreny v predchozim kroku) “Use IPSec”: zaškrtni a vyplň sdílené heslo pro všechny VPN uzivatele. Vytvoří to dynamický IPSec peer profil a IPSec identitu. Přeskoč další krok. Lze i nezaškrtnout, ale v tom případě další krok nepřeskakuj a vytvoř IPSec peer a IPSec identitu ručně.

Krok 5: IP -> IPsec -> Peers tab a Identities tab

Tento krok lze přeskočit.

Volba “Use IPSec” z předchozího kroku vytvoří dynamické záznamy v IP -> IPsec -> Peers a IP -> IPsec -> Identities, takže není potřeba ručně nastavovat.

Pouze pokud jsi v předchozím kroku “Use IPSec” nezaškrtnul, tak bude potřeba oba vytvořit ručně. To se hodí jen v případě, že je něco nutné nastavit nestandardně. Například je možnost omezit připojení jen z jedné konkrétní IP, ale taková věc jde typicky řešit firewallem.

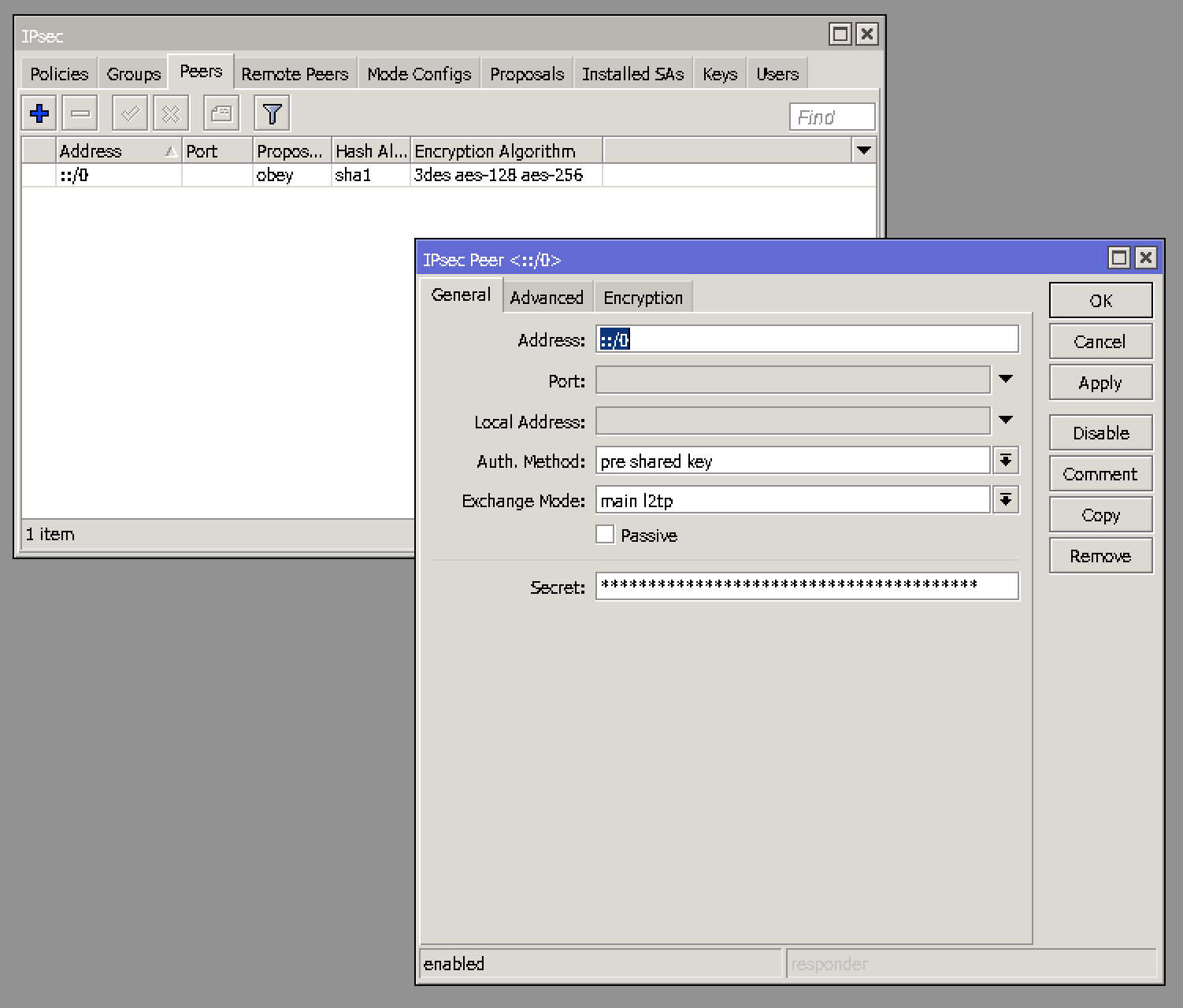

Co se tam nastavuje:

address: očekávaná IP adresa protistrany ::/0 (což znamená libovolná IP a libovolný port; šlo by i 0.0.0.0/0) pokud se sem zadá konkrétní IP, pak pouze tato konkrétní IP se bude moci připojit. pokud chci omezit IP, ze které se dá připojit, zatím mi vždy stačilo omezení vytvořit ve firewallu (a tam to člověk i hledá) port: 500. Funguje i bez vyplněného portu, nevyplneno znamena "jakykoli port" local address: sem nic nevyplnit (pole musi byt šedé), nebo vyplnit dvě dvojtečky jak je i vidět na screenshotu :: (funguje obojí, protože to znamená to stejné, "jakákoliv hodnota") auth. method: pre shared key exchange mode: main l2tp secret: sem napsat sdílené heslo pro všechny uživatele VPN send initial contact: Enable NAT traversal: Enable generate policy: port override hash algorithm: sha1 encryption alg.: 3des, aes128, aes256 DH group: modp1024

RouterOS 6.43 a starší má pouze záložku Peers a v ní hodně nastavení, rozdělena na 3 taby

RouterOS 6.38 a starší má všechna navíc všechna tato nastavení dohromady na jedné záložce

Rozhraní v RouterOS 6.44.1 a novějším je rozdělené na taby Peers a Identities, ale nastavení budou obdobná.

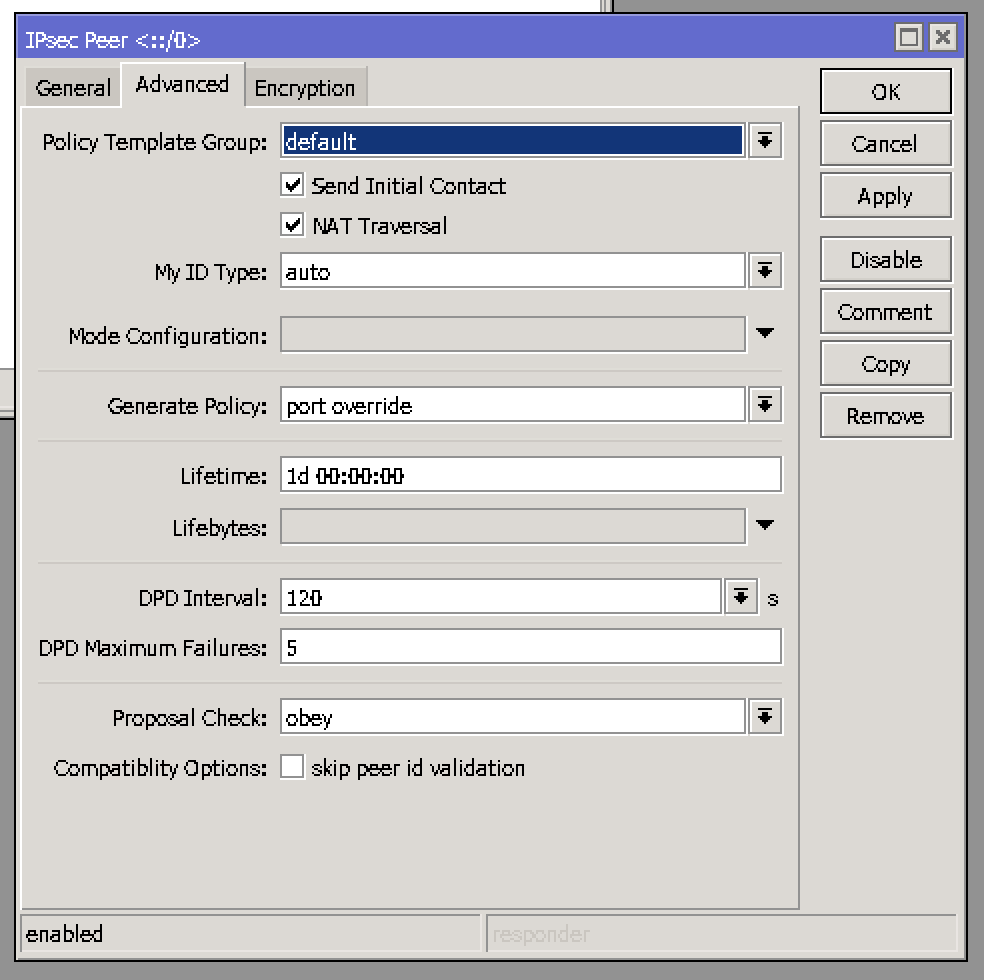

Krok 6: IP -> IPsec -> Policy proposals

Upravit default položku, pokud je potřeba. V mém případě bylo vyplněno správně.

auth. algorithms: jen sha1 encryption algorithms: aes128, aes192, aes256 PFS group: modp1024

Krok 7: vytvořit si VPN uživatele v PPP -> Secrets

Zde si přidáme VPN uživatele, tedy přihlašovací jméno/heslo k VPN. Pro správnou funkci stačí přidat jednoho uživatele, ale někdy je lepší přídat uživatelů víc:

a) Pokud jsou všechny zařízení jen vaše, nebo rodiny, nebo vůbec nepotřebujete vědět, kdo se připojuje, stačí mít založeného jednoho VPN uživatele. A to i v případě, že se budeme chtít připojovat z více zařízení najednou.

b) V případě, že dáváme přihlašovací údaje i kolegům, kamarádům, je vhodné každému určit vlastní jméno/heslo. S dalšími uživateli tedy budete vždy sdílet celkem tři autentizační údaje pro účely nastavení na jejich zařízeních: jméno/heslo zadané v tomto kroku + IPSec sdílené heslo, které stejné pro všechny. V logu je pak vidět odkud (z jakého účtu) spojení přišlo, lze sestavovat grafy a statistiky pro jednotlivé účty, atd.

name: tvůj nickname, nebo cokoliv, třeba vpnuser password: vymysli si heslo pro tohoto uživatele service: l2tp profile: my-l2tp-profile

Přes konzoli:

/ppp secret add name=vpnuser password="heslo-unikatni-pro-tohoto-uzivatele" profile=my-l2tp-profile service=l2tp

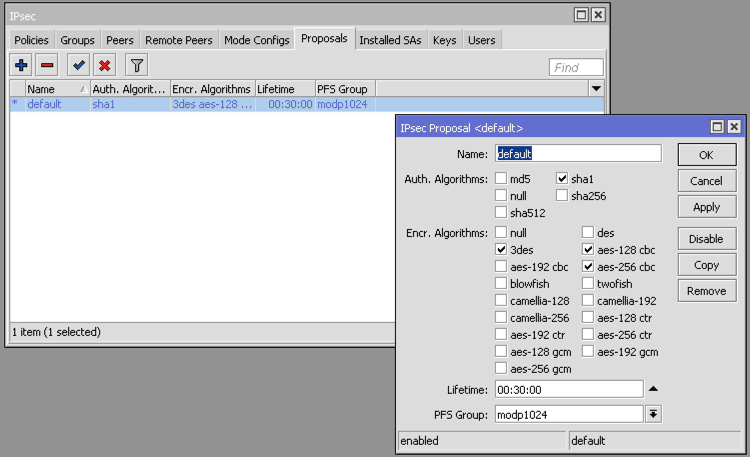

Krok 8: arp-proxy na bridgi

Ještě nastavíme poslední věc, a to aktivaci arp-proxy na hlavním bridgi (bridge, někdy také bridge1, či brighe-local). Když není zaplá, tak se sice dopingneme na samotný router (a připojíme na Winbox), ale už ne na ostatní zařízení v lokální síti.

Takže otevřeme Bridge -> tab Bridge -> položka bridge (popř. bridge1, bridge-local, atd.), ekvivalent je Interfaces -> tab Interface -> položka bridge (popř. bridge1, bridge-local, atd.). V dialogu stačí ARP přepnout z enabled na proxy-arp.

To samé přes konzoli:

/interface bridge set bridge arp=proxy-arp

Krok 9: Profit

Hurá, VPN hotová, můžeme očekávat aktivní připojené klienty v PPP -> Active connections.

Nejdřív se zkuste připojit z vnitřní sítě (na IP adresu routeru, tzn 192.168.88.1), až pak řešit připojení z vnějšku. Pokud máte Mikrotik připojený na nějaký „modem“/router od poskytovatele internetu, který má víc LAN portů, tak bych se notebookem připojil do toho „modemu“ a zkusil se připojit na modemem přidělenou IP adresu mikrotiku (může být například 192.168.1.117, to je vidět buď v nastavení modemu v sekci DHCP leases, nebo ve winboxu v IP -> Addresses -> dynamická položka ukazuje IP, nebo i v Quick Setu je IP vidět v kolonce IP Address.). Tím ověříme, zda firewall na mikrotiku je pro VPN průchozí. Následně se pak se dá postoupit ještě výše a to o pokusy připojení z veřejného internetu. Na „modemu“ bude potřeba povolit nějakým způsobem přesměrování portů na adresu Mikrotiku a Mikrotiku v síti přidělit pevnou lokální IP adresu.

To samé, ale pohromadě v konzolových příkazech

# Quick VPN setup # Apply commands to freshly configured mikrotik (WISP AP or DualAP mode in Quick setup) # To-do before copy-pasting these commands at once: # 1) set custom shared password # 2) set custom user name and ipsec-secret # 3) check IP adresses, they have to match with your current config # 4) remove "bridge=bridge1" from PPP profile if you don't want to see other LAN devices (keep interface list = LAN) # 5) after import, check that firewall filters are above "defconf: drop all not coming from LAN" rule (see Winbox: IP -> Firewall) /ip firewall filter add action=accept chain=input in-interface=ether1 protocol=udp dst-port=500 comment="VPN: allow IKE" place-before=5 add action=accept chain=input in-interface=ether1 protocol=udp dst-port=1701 comment="VPN: allow L2TP" place-before=5 add action=accept chain=input in-interface=ether1 protocol=udp dst-port=4500 comment="VPN: allow IPsec NAT-T" place-before=5 add action=accept chain=input protocol=ipsec-esp in-interface=ether1 comment="VPN: allow IPSec-ESP" place-before=5 add action=accept chain=input protocol=ipsec-ah in-interface=ether1 comment="VPN: allow IPSec-AH" place-before=5 /ip pool set dhcp ranges=192.168.88.100-192.168.88.200 add name=vpnpool ranges=192.168.88.201-192.168.88.250 /ppp profile add name=my-l2tp-profile local-address=192.168.88.254 remote-address=vpnpool dns-server=192.168.88.1 change-tcp-mss=yes interface-list=LAN bridge=bridge1 /interface l2tp-server server set enabled=yes default-profile=my-l2tp-profile use-ipsec=yes ipsec-secret="shared-password-for-all-users" authentication=mschap1,mschap2 /ppp secret add name=vpnuser password="unique-password-for-this-user" profile=my-l2tp-profile service=l2tp /interface bridge set bridge arp=proxy-arp

Připojíme se

Nyní nastavíme všechny naše zařízení. U všech připojení je jedna společná věc k volbě: buď chceme vést přes VPN tunel veškerou komunikaci – v tom případě budeme z vnějšku vidět pod IP adresou VPN brány, na kterou se připojujeme (nakonfigurovaný Mikrotik s VPN), nebo běžná komunikace zůstane beze změny a v systému se zpřístupní jen nový subnet s lokálními IP adresami vzdálené sítě.

První případ se hodí pro přístup ke zdrojům, které vyžadují konkrétní IP adresu (IP whitelist), skrytí vaší aktuální IP adresy, skrytí reálné polohy, či prostě kvůli samotnému šifrovanému tunelu, protože jste zrovna na veřejné Wi-Fi a chcete komunikaci zabezpečit. Druhý případ se hodí, pokud se chcete jenom připojit k Mikrotiku pro účely jeho správy nebo přístupu k lokálním IP adresám za ním a chcete, aby vám běžná komunikace i nadále tekla normálním způsobem plnou rychlostí.

Připojení z Windows 10

Ve Win10 je to dnes už také na pár kliků. Start – napsat VPN – najde to VPN ovládací panel, a pak už jen zadat údaje: host (vnější IP adresa routeru), preshared heslo, uživatelské jméno a heslo, a uložit.

V případě, že cílové Mikrotik zařízení, na které se připojujete, je skryté za NATem, bude ještě nutné upravit hodnotu v registru a restartovat počítač.

Win+R -> regedit -> OK -> větev HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\PolicyAgent -> přidat novou hodnotu DWORD -> název AssumeUDPEncapsulationContextOnSendRule, hodnota 2.

Ve výchozím nastavení Windows routuje přes VPN spojení veškerou komunikaci. Pokud vám nejde o zabezpečení veškeré komunikace a chcete si zachovat stávající IP adresu, pak je nutno vejít hluboko do X-tého dialogu.

Připojení z macOS

Settings→Network→ tlačítko[+]vlevo doleInterface: VPN,VPN type: L2TP over IPSec,Service name: libovolný název; klikněte na[Create]Server address: vnější IP adresa routeruAccount name: jméno uživatele- button

Authentication settings→Password: heslo uživatele,Shared secret: heslo sdílené pro všechny uživatele;[OK] - button

Advanced→ checkboxSend all traffic over VPN connection

pokud vám nejde o zabezpečení veškeré komunikace a chcete si zachovat stávající IP adresu, stačí nezaškrtávat - Apply. Uložit, připojit!

Připojení z iPhonu a iPadu

Settings→General→VPN→Add VPN Configuration...- Type: L2TP

(je tam i volba IPSec, ale tu nevolit) - Description: vyplnit libovolný název

- Server: vyplnit IP adresu routeru

- Account: jméno uživatele

- Password: heslo uživatele

- Secret: heslo sdílené pro všechny uživatele

- jméno uživatele

- přepínač

Send all trafficnechat zapnutý

pokud vám nejde o zabezpečení veškeré komunikace a chcete si zachovat stávající IP adresu, stačí nezaškrtávat - Proxy nechat na Off.

- Done. Tím se uloží a nahoře máte přepínač na aktivaci, zkuste se nyní připojit.

Připojení z Androidu

Nemám po ruce žádný Android, kdo má, může dodat postup ve stylu těch předchozích a screenshoty. :-)

Co dál?

VPN je tedy plně funkční a stabilní.

Dál by se někdy možná dalo rozběhat:

- MikroTik Neighbor Discovery protocol (MNDP) pro hledání okolních mikrotiků v lokální síti

- automatická viditelnost samby, bonjour atd.

- mrknout jak by konfigurace vypadala pro IPv6

Stále to nefunguje?

Pokazit se může opravdu hodně věcí, sám jsem i již funkční návod musel kvůli rozličným chybám od návštěvníků mnohokrát vylepšovat. Základní rada je, zkus se nejdřív připojit z vnitřní sítě, kde je méně prvků které můžou nefungovat. Následně pak zkoušet se připojit z vnějšku na WAN port, a až nakonec se pokoušet připojit z internetu. Dále mrkni na mikrotiku do Log. Pokud to nestačí, tak zapni i podrobné logování L2TP a IPSEC těmito příkazy:

/system logging add prefix="L2TP_LOG ===> " topics=l2tp /system logging add prefix="IPSEC_LOG ===> " topics=ipsec

Někdy pomůžou dočasně deaktivovat drop pravidla na firewallu. Pokud můžete, mikrotik nejdřív zkoušejte konfigurovat na dobré lokalitě, kde běží pořádný internet s pevnou veřejnou IP adresou (typicky kabelový internet, nebo optika). Pokud si stále nevíte rady, nezbývá než přidat pod článek komentář.

Připojení funguje, ale nedopingnu se nikam

Viděl jsem už i případ, kdy se spojení sestavilo v pořádku, ale ve skutečnosti nefungovalo nic, nešlo se ani dopingnout nikam. Pak se ukázalo, že mi byla přidělena lokální adresa končící x.x.x.255 (např. 192.168.1.255). Nakonec byla chyba v nastavení poolu, který byl nastaven od 1 až do 255 (namísto do 254, nebo méně; v tomto návodu máme do 250). DHCP na Mikrotiku přiděluje adresy typicky od konce, a .255 je pro naše účely neplatná adresa (typicky jde o broadcast adresu).

Časté otázky

Připojení funguje, dostanu se na internet, ale nevidím místní zařízení v LAN.

Někdo potřebuje VPN jen jako bránu do internetu, někdo chce, aby se VPN uživatelé viděli mezi sebou, a někdo chce být kompletně přítomen v LAN síti a mít tak možnost přistupovat k místním zařízením pro přístup k webrozhraním, diskům sdíleným přes SMB, SSH službám a další.

Není problém. Pokud chceme, aby se všichni VPN uživatelé zároveň ocitli v LAN síti, pak upravíme následující:

PPP -> Profiles tab -> my-l2tp-profile:

interface list: LAN bridge: bridge1

Pokud chceme jenom vybrané uživatele připojit do LAN, pak vytvoříme oddělený profil, který bude mít stejné nastavení, jen se bude lišit právě interface listem a bridgem. Bridge buď žádný (pro internet-only), nebo nějaký bridge2 (který vytvoříme pro účely propojení VPN uživatelů mezi sebou). Interface list WAN (pro internet-only), nebo LAN. Tyto profily pak přiřadíme jednotlivých uživatelům v PPP -> Secrets -> uživatel -> profile.

Potřebuju veřejnou statickou IP?

Potřebuješ hlavně veřejnou IP (ať už statickou, nebo dynamickou), tzn. aby se k tobě šlo připojit z venčí.

Pokud ji nemáš, tak celý postup nemá smysl, dokud ji mít nebudeš.

ISP operátoři většinou nabízí veřejnou dynamickou IP, pokud máš stěstí, nebo privátní neveřejnou, která je k ničemu. Za veřejnou IP si nechají často zaplatit tučný měsíční poplatek, někdy v ceně základního připojení.

Přehled co operátoři nabízí je zde:

Mám veřejnou IP? Přehled různých poskytovatelů na jednom místě (včetně IPv6)

Teoreticky by ISP/operátorovi stačila jedna veřejná IPv4 pro mnoho zákazníků, jen by nabízel přeposílání několika portů, čímž by minimalizoval náklady na pořizování nedostatkových IPv4, ale v praxi to nikdo z nějakého důvodu nenabízí.

Ještě pro upřesnění, víceméně stačí mít veřejnou IP adresu i jinde, než na dané přípojce, a vytvořit si mezi přípojkou a uzlem s veřejkou tunel. To se hodí i v případě, že nechci platit zlodějský měsíční příplatek za veřejnou IP vícekrát pro víc přípojek. Nevešlo se to však do tohoto článku.

Další oblast k prozkoumání je IPv6, ale zatím čekám na větší rozšíření, nebo zájem.

Mám neveřejnou IP, bude mi připojení fungovat?

Ne. Je nutná veřejná IP, aby se dalo na ni připojit zvenčí.

Mám veřejnou IP, bude mi připojení fungovat?

Ano.

Mám veřejnou IP, ale za CGNAT (1:1 carrier-grade NATem), bude mi připojení fungovat?

Ano.

Mám statickou IP, bude mi připojení fungovat?

Nezáleží na tom, zda máš statickou IP, nebo dynamickou. Záleží, zda ta statická IP je veřejná. Pokud ano, tedy jde o veřejnou statickou IP, pak jde o ideální situaci pro připojování zvenčí.

Mám dynamickou IP, bude mi připojení fungovat?

Nezáleží na tom, zda máš dynamickou IP, nebo statickou. Záleží, zda ta dynamická IP je veřejná. Pokud ano, tedy jde o veřejnou dynamickou IP adresu, pak připojení zvenčí fungovat bude. Avšak tím, že se mění, bude připojení zvenčí fungovat jen po nějakou dobu, než se stane konfigurace neaktuální. Typicky do restartu routeru v místě běžícího VPN serveru, nebo 1 den, nebo náhodnou delší dobu (u UPC například do té doby než udělají nějaký interní upgrade v síti, třeba 30 dnů až pár měsíců). Poté se nepůjde zvenčí připojit, protože na přístroji, ze kterého se připojuješ, budeš mít neaktuální IP adresu cíle. Tzn. je vždy potřeba zjistit nějak aktuální adresu, kam se připojovat, a tu si neaktualizovat v nastavení. Nic moc, pokud jsi již někde mimo lokalitu, chceš se připojit, no, a nevíš kam. Tento problém se dá řešit přes DDNS, kdy na routeru běží služba, která pravidelně aktivně informuje nějaký cizí server (např. noip.com) o své aktuální IP adrese. Vy se pak připojujete na (již pořád stejnou) textovou adresu, kterou jste získali od noip.com při prvotním nastavení. DDNS služby jsou většinou placené a jejich služby (i proto) nevyužívám, takže neporadím žádnou konkrétní službu.

Není pak všechno spojení zpomalené? Jak je to spojení rychlé?

Pokud se připojujete na rychlou přípojku, tak subjektivně rozdíl nepoznáte. Ping mám dokonce prakticky beze změny. Nejčastější omezení je, že rychlost vašeho VPN downloadu je závislá na maximálním uploadu vzdálené přípojky. U domácích připojení bývá upload často hodně škrcen. Vzdálená VDSL přípojka s 1Mbit uploadem jako VPN pro routování veškeré vaší komunikace asi není to pravé ořechové. Byť i tak může posloužit (lepší než nic). V takovém případě by bylo asi lepší využít za pár korun nějakou tu serverovou přípojku se 100Mbit uploadem (zmiňuji níže).

Patří něco do „IP -> IPSec -> Users tab“? Vypadá, že to s tím nějak souvisí.

Odpověd: Ne.

Patří něco do „PPP -> L2TP Secrets tab“? Vypadá, že to s tím nějak souvisí.

Odpověd: Ne.

V logu vidím „phase1 negotiation failed due to time up“.

- Zkontroluj krok 5 –

IP -> IPsec -> Peerstab.

Máš tam správně IP adresu v peer1? Hned to první políčkoAddress?

Když se pokusím připojit z nepovolené IP, tak to skončí na této chybě. Takže bude nutné zadat správnou IP protistrany. Pokud tam máte dvě dvojtečky, nebo::/0, pak je připojení povoleno ze všech IP, a problém bude jinde. - Zkontroluj

Firewall -> NAT

Nemáš tam náhodou nastavené přesměrování portů, zrovna z rozsahu, které je využíváno VPN službou?

Jednou jsem u někoho viděl nastavené přesměrování celého range 4000-4999 do vnitřní sítě, takže to logicky kradlo data, která měla putovat do VPN funkcionality. Stačilo zrušit, nebo upravit na jiný range. - Ani jedno nepomohlo

Asi bude nějaký problém v tom, že se na jeden z portů nejde dostat. Myslím, že na ten 4500. Delší dobu se mi to nestalo, takže je to nutné řešit v diskuzi pod článkem.

Lze se připojit k VPN z více zařízení souběžně?

Ano. Nezáleží, zda použijete všichni stejné jméno/heslo, nebo se budete připojovat každý pod svými údaji. Nezáleží, zda se všichni připojujete z unikátních IP, nebo jste všichni skryti na NATem na stejné IP adrese.

RouterOS obsahoval dlouhá léta bug, kdy se nemohlo připojit více klientů ze stejné IP adresy. Případné připojení druhého zařízení ze stejné IP vždy vykoplo to první. Takže například dva lidé z kavárenské Wi-Fi se k takovéto VPN naráz nepřipojily.

Bug byl vysvětlován jako že je to omezení protokol stacku L2TP/IPSec, který z historických důvodů, ještě před rozšířením používání NAT, nebyl navržen tak, aby toto dnes umožnil. Problém prý je ve využívání vždy stejných portů pro sestavení i udržování spojení, a L2TP které nevidí o vrstvu níž (do IPSec). Zároveň ale bylo trochu zvláštní, že konkurence s tím problém nemá, a také záhadná oprava problému ve firmwaru v6.47 (

l2tp - fixed multiple tunnel establishment from the same remote IP address (introduced in v6.47)

. Takže to nakonec asi nějak šlo. Zajímavost: připojovat ze více klienty ze stejné IP ale záhadně fungovalo už ve firmwaru v6.45.7.

Řešení před firmwarem v6.45.7: Řešení to nemá, jen příliš komplikovaný workaround – vytvoření speciálního 1:1 NATu na Mikrotiku, který překládá IP:port na unikátní/různé IP adresy, které interně předává dál protokolům L2TP/IPSec. Problematika i workaround je podrobněji popsaný zde. Reálně jedině přejít na stack IKEv2/IPSec. Někdo by mohl pomoci s prvotní konfigurací a návodem, já těžko hledám čas vše takto podrobně sepsat, to zabere kvantum času a zkoumání. Více uživatelů současně je pro mě spíš jen takový bonus, než nutnost. Kdo by to nutně potřeboval, například pro firmu, může si mě objednat, abych se tomu věnoval. Kdo se tomu věnoval sám, ocením, když mi pošle tento návod upravený pro IKEv2, zveřejním. Jinak nezbývá než vyčkat, až si na to najdu čas i chuť.

Lze se připojit se stejným jménem/heslem z více zařízení souběžně?

Ano dá. Interně se přo každého klienta přidělují lokální IP adresy z poolu. Stále však platí omezení uvedené výše, tedy nutnost se k VPN připojovat z různých vnějších IP adres.

Lze se připojit více klienty ze stejné IP? Například mobil a notebook zároveň.

Ano. Od firmwaru v6.47 (neoficiálně už od v6.45.7). Podrobněji viz výše.

Potřebuji přidávát více VPN uživatelů?

Více uživatelských účtů potřebujete ve specifických případech:

a) VPN používá více lidí a chcete předat rozdílná jména/hesla různým lidem, abyste mohli logovat jejich přihlášení a odhlášení, přenesená data, individuálně měnit hesla či rušit účty.

b) pokud chcete přidělit pevnou lokální IP adresu některým zařízením

V tom případě vytvoříte uživatele, kterému se přidělí pevná IP, nikoli náhodná volná IP z poolu. V takovém případě bude logicky i platit pravidlo maximálně jednoho 1 připojení na tomto účtu, protože druhé připojení selže na již obsazené lokální IP adrese.

Je stále nutné dodržet podmínku, že se každý připojujete z jiné IP adresy, jak bylo vysvětleno v otázce výše.

Jak přidám další VPN uživatele?

Stačí přidat více položek v kroku 7. Tzn. jděte to PPP -> Secrets a popřidávejte si více kombinací jméno/heslo. S dalšími lidmi tedy budete vždy sdílet tři autentizační údaje: jejich vlastní jméno/heslo + jedno IPSec sdílené heslo.

Opět připomínám, toto nemá vliv na skutečnost, že lze uskutečnit jen jedno souběžné připojení z jedné IP adresy.

Jak nastavím port forwarding přes VPN?

- V praxi bude potřeba zavést pro VPN účet pevnou interní IP adresu. Aby daný user měl po přihlášení přidělenou vždy stejnou interní IP, ne „náhodnou“ z vpnpoolu. To se nastaví v

PPP -> Secrets -> <daný VPN účet> -> pole Remote addressToto vás z principu zároveň omezí na používání jediného zařízení na jeden účet současně. Pokud se zkusíte připojit z dvou a více PC přes takto nastavený účet najednou, všechny dostanou stejnou IP a fakticky nebude nic fungovat. Ani načítání webu. Proto doporučím na stávající VPN účet nešahat, a pro tyto účely si v

PPP -> Secretsvytvořit nový, oddělený účet (jméno/heslo) s pevnou IP, na který se bude připojovat vždy jen jeden PC současně. - Dále přidáme samotné pravidlo na přesměrování portu

/ip firewall nat add action=dst-nat chain=dstnat dst-address=<public-ip> dst-port=<public-port> protocol=tcp to-addresses=<internal-ip> to-ports=<internal-port>

tzn. navenek budu vidět z

<dst-address>:<dst-port>

a to se přesměruje na lokální<to-addresses>:<to-ports>

konkrétně například

/ip firewall nat add action=dst-nat chain=dstnat dst-address=83.201.34.120 dst-port=8001 protocol=tcp to-addresses=192.168.88.150 to-ports=80

tzn. navenek budu vidět z 83.201.34.120:8001

a to se přesměruje na lokální 192.168.88.150:80

Jak zjistím, jakou mi Mikrotik přidělil interní IP přes VPN připojení?

- IP bude vidět v detailech aktivního VPN připojení na klientském zařízení (iPhone Settings – VPN – ikonka (i); na macOS v Settings – Networks – aktivní VPN – je vidět connect time a IP address)

- lze ji zjistit na Mikrotiku v

PPP -> Interface -> <l2tp> položka double click -> záložka Status -> pole Remote address, resp./ppp active print

- obecně bude potřeba tu IP udělat pevnou, to se nastaví v PPP -> Secrets -> pole Remote address

Chci lidem diktovat krásný psaný název serveru, namísto škaredé IP adresy? IP adresa se navíc může změnit, a nechce se mi pak na všech nastavených zařízeních ručně předělávat.

No, k čemu asi tak slouží doménová jména? ;-) Právě k tomu! Takže si pořiď doménu, pokud nemáš, a naflákej si tam A záznamy. Hodnota A záznamu bude název subdomény a IP adresa bude adresa chtěné přípojky.

doma.nějakádoména.cz. IN A 100.200.200.10 chata.nějakádoména.cz. IN A 100.200.200.20 prace.nějakádoména.cz. IN A 100.200.200.30

V zařízeních pak jako server uvedeš doma.nějakádoména.cz, a v případě změny cílové IP stačí vejít do nastavení DNS domény a změnit to jednou tam.

Přesněji jde o doménu + DNS hosting, ale k doméně dnes nabízí každý DNS hosting zdarma už tak automaticky, že se to tváří jakoby to byla jedna věc.

Podmínkou samozřejmě je, že vám VPN běží na pevné veřejné IP adrese, jinak byste adresu museli neustále měnit.

Potřebuji profesionálně pomoct.

Kontaktujte mě.

babca ((zavináč)) plutanium ((tečka)) cz.

Potřebuji vytvořit vlastní VPN bránu, non-stop přístupnou běžící někde v cloudu.

Jde nasadit tato VPN třeba na Wedos VPS. Za pevnou IP adresu a 100mbit upload/download chtějí řádově asi 1000,- ročně za provoz. Kdyžtak umím nasadit.

Zdravim,

ani za svet sa mi nedari pripojit… „“The L2TP connection attempt failed because the security layer encountered a processing error during initial negotiations with the remote computer“. Pripajam sa na vstavane Mikrotik DDNS. Mama Mikrotik Wifi router so vstavanym LTE modemom. Moze tato moja konfiguracia vyzadovat nejake zlvastne nastavenia?

Dakujem

No a co hlásí log Mikrotiku? To cos poslal je chybovka z Windows, ta moc užitečná není.

Jinak, splňuješ podmínky pro používání? Máš veřejnou IP? Pokud to LTE zmiňuješ proto, že se připojuješ přes něj, tak naši LTE operátoři veřejnou IP k LTE připojením nedávají. U mobilního připojení vůbec, a u pevného (typu T-Mobile LTE na doma) jen za zlodějský příplatek. Bez veřejné IP se k routeru zvenčí nepřipojíš.

Cau, prosim ta funguje ti to po update na 6.44?

Nedavno som urobil update a VPN prestala fungovat :(

No, koukám dělali nějaké změny. První pohled odhalil, že asi se bude jinak přidávat L2TP server. Ještě jsem neaktualizoval.

Ale správně by se měla konfigurace upgradovat automaticky na novější, takže něco se nezdařilo.

Hlavne je dost zmien v ipsec.

Po ugrade na 6.44 tvoj config prestal po 12h fungovat. Pripojit sa neda….

Otvaral som ticket u Mikrotiku, no zatial bez odozvy…

No a co hlásí log? (na v6.44)

Bez toho se nedá zjistit kde je problém. Podle mě to bude chtít jen něco nastavit novým způsobem.

Zkusím brzy udělat upgrade u sebe.

u mna hraje rolu este jeden faktor – mam verejnu IP natovanu 1:1, no tvoj tutorial spolahlivo fungoval…

vypis logu, kde to failuje:

Takže, zkusil jsem všude aktualizovat, a u mě všude bez problému. Takže aktualizací to není.

skus overit funkcnost po 24h… mne to prestalo fungovat az neskor, ako keby nejake dynamicke interfacy vyexpirovali…

Funguje i po 24hod. Asi ještě jednou překontroluj nastavení.

no je to nejake domrdane… prosimta predelas ten navod na 6.44, prosim?

Skusil by som to nakonfigurovat od znova…

Dik

A co je potřeba předělat? Je nějaký dialog od v6.44 jiný?

Dobrý den,

mám dotaz ohledně Iphone nebo jiných apple zařízení.

Klasicky VPN na mobilu mi funguje, ale když přes Iphone dám hotspor a budu chtít VPN vytočit z NTB, tak mi to nefunguje. Máte s tím nějaké zkušenosti?

Děkuji

Takže na notebooku připojení k VPN, pokud seš na notebooku připojen přes domácí WiFi, funguje, ale když si připojen přes hotspot WiFi, tak ne?

Přesně tak, ale tento hotspot nefunguje akorát přes operační systém apple. Jakmile vytočím VPN na hotspotu od androidu tak funguje.

Dočetl, že iphone blokuje jednostraně udp spojení.

U mě funguje i přes macOS. S takovým chováním jsem se nesetkal.

Dobry den,

tato VPN funguje dobre. Nicmene zasadni problem je, ze se neda pripojit napr. ze dvou PC z jednoho verejneho IP. Napr. kdyz budu sedet s kolegou v nejake kavarne a oba se pripojime na jejich wifi tak se pripoji prvni zarizeni do VPN a druhe se nebude chtit pripojit nebo se pripoji, coz zpusobi odpojeni meho zarizeni.

Resil jste to nekdo?

Ale dá. Nemáš náhodou nastavené pevné přidělování IP pro klienta? Přečti si sekci „Jak nastavím port forwarding přes VPN?“.

EDIT: Nedá (nečetl jsem pozorně dotaz). Vysvětlení viz otázka v článku „Lze se připojit k VPN z více zařízení souběžně?“.

Mám ten samý problém – vše funguje, ale připojím pouze 1 pc z jedné sítě / veř. adresy. Další se nepřipojí nebo vykopne to 1. .. nějaké řešení? Předem díky…

V konfiguraci jsem nastavil pro každý účet jinou remote address, ale stejně: pokud se ze dvou PC (stejná veřejná IP) připojím přes dva účty, tak připojení funguje jen jednomu. Vzájemně se odpojují.

Díky za radu.

Vysvětlení viz otázka v článku „Lze se připojit k VPN z více zařízení souběžně?“. …

Nezkousel jsem to pro L2TP/IPSec konfiguraci, ale v ciste IPSec jsem mel stejny problem jak spojit 3 ruzne subsite, protoze kazda nova vykopla tu starou..

Resenim bylo v IPSec nastaveni na strane mikrotiku u IPSec policy pouzit „unique“ namisto „required“ v polozce „level“ v zalozce „Action“.

Jde oto, ze MK se snazi vyuzit jiz stavajici SA na tunel (IP–IP), ale jelikoz se jedna o nove spojeni, tak to to stare uzavre (resp nove nefunguje). Pri pouziti unique se vystavi nove SA.

Nemam to ted jak overit / vyzkouset, tak to muzete overit zda-li to zafunguje i pro L2TP/IPSec.

Mně to funguje…

RouterOS 6.49.6 – Dvě současná IPsec VPN spojení ze dvou PC za stejným NATem na Mikrotiku, konfigurovaném podle tohoto návodu, nefungují.

Super návod. Moc děkuji. Pomohl mi úspěšně nastavit VPN server. Akorát na 6.44.1 již nejsou možnosti pro nastavení IP -> IPsec -> Peers tab (nebo to záleží na verzi RouterBoardu, protože u mého jsou všechny položky zašedlé a defacto se ukazuje jenom to, co je v tabulce v záložce Peers).

Chtěl bych se zeptat jestli existuje nějaká možnost, abych mohl přistupovat k jednotlivým zařízením v pomocí jejich jmen místo IP adres. Pokud jsem připojený lokálně a zároveň k tomu se připojím k VPN, tak to funguje. V případě jiného internetového připojení již ne:-(

Lokální překlad mi funguje i přes VPN. Např. quick set do lokální DNS tabulky přidává záznam „router.lan“, ukazující na lokální IP adresu routeru. Zkusil jsem a lze se dopingnout na „router.lan“ jak z routeru, tak vzdáleně přes VPN. Něco máš špatně s DNS serverem. Máš tam zaškrtlé Allow remote requests? Nebo něco špatně ve firewallu? Nebo záznam který zkoušíš směruje na špatnou IP?

Ping router.lan mi také funguje, ale žádný jiný počítač už ne. router.lan je statický záznam v DNS serveru. Třeba ping MOJEPC hlásí: Ping request could not find host MOJEPC. Please check the name and try again. Allow remote requests mám povolené zaškrtnuté. Problém v nastavení asi bude, ale vážně netuším kde.

A jak to mám chápat? Že máš v síti víc DNS serverů než jeden? Nebo máš na mysli Bonjour/mDNS? Je nějaký důvod, proč prostě nevložit do statických záznamů zařízení, ke kterým chceš přistupovat?

Jinak co se týče multicast paketů obecně, o to jsem se dřív zajímal, a nedokončil to, dolaďoval jsem jiné části návodu (je za ním dlouhá cesta). K tomu by se dalo někdy vrátit. Bylo by fajn po připojení z vnější sítě vidět ostatní zařízení v místní síti jakobych v ní byl – včetně autodiscovery samba shares atd.

Přesně o to mi jde. Aby se počítač choval stejně jako by byl v místní síti i pro samba, … Jinak víc DNS serverů nemám, ale šlo mi právě o mDNS. Věřím, že tento článek zabral dost času.

No, zabral 5 let – zkoušení, vyptávání a ladění 2013 – 2018. To se nezdá.

mDNS – to je tím, že L2TP/IPSec pracuje pouze s unicast adresováním. Multicast a broadcast se přes něj nešíří. Na to bude potřeba nějak využít EoIP nebo GRE. Minimálně dva Mikrotiky lze propojit Ethernetovým tunelem přes internet s pomocí těchto protokolů, ale na nějaký jasnější postup, jak by šlo takto do sítě připojit jedno běžné vzdálené zařízení, jsem zatím nenarazil. Asi to bude chtít další dávku studia a vyptávání se.

řešil jsem druhým mikrotikem a EoIP tunelem do vlasní vlany a na wifi. Takže se k cestovnímu Mikrotiku připojím na wifi a jako bych byl doma.

Dobý den,

mnohokrát děkuji za super návod. Vše funguje bez problému jen mě štve to, že vytvořim VPN spojení a veškerý traffic jde tunelem. „checkbox Send all traffic over VPN connection“. Když to nezaškrtnu tak do tunelu nejde nic. Chtěl bych pouze traffic který do tunelu patří a ostatní by měl jít napřímo. Když budu mít aktivní tunel a pustím youtube, tak by to nemělo zatěžovat tunel.

Je na to nějaké řešení?

Děkuji mnohokrát

Tomáš Janata

Řešení by být mělo.

„nemělo zatěžovat tunel.“ osobně necítím žádné zpomalení. Ale pokud se připojuješ na nějakou domácí (čti asynchronní) přípojku s pomalým uploadem, tak pak to chápu.

No obecně to bude nějak tak, že Send all traffic bude nezaškrtnuté, a VPN server koncovému zařízení předá informace, jaký trafik má jít přes VPN (a zbytek normálně). Toto nastavení se pak dá v macos případně overridovat, ale jen přes terminál.

Našlo mi toto, ale nejsem si zatím jistý zda je to ono: https://superuser.com/questions/999196/mikrotik-and-vpn-for-specific-web-sites-only

Staci jedno routovaci pravidlo ;-)

Dík za supr návod, vpn jsem rozchodil na první dobrou. Jen mám malou otázku. Když se připojím klientem (PC-Window10), tak je ve vlastnostech připojení uvedeno šifrování MPPE 128. Je to tak správně nebo by ta mělo být něco jiného?

Měl bych dotaz, mam RB2011UiAS-2HnD a win-server s win2012R2 a potřebuju se přes VPN připojit na server,. Na routeru mám povolené porty a přesměrované na win server ( na serveru jsou povolené taky ) na notasu se nemuzu ptrpojit vubec a pres tel se sice pripojim ale uz se nedostanu na sitove disky na serveru. dá se nějak jednodušeji poradit kde muze byt zakopany pes ? Dika za odpoveď

VPN funguje dobře nicméně jeden problém tu mám. Z VPN klienta lze pingnout na jiného VPN klienta i do LAN. Z LAN se ale na VPN klienta dostat nelze. Proč?

Zpravidla je nutne se u IPSec venovat SRCNAT…

Na verzii 6.44.1 ja 6.44.2 mi to nefunguje správne. nadviazanie spojenia s PC aj Mobilu je OK. Nadviaže spojenie overí IPSEC pridelí IP. V logu je interface, info: detect UNKNOWN; interface, info : detect WAN. Správa sa to tak že ping na vnútornú IP adresu aj vonkajšiu IP aj DNS name ide.

RDP ide tiež vnútry siete ide. No nepustím žiadny WEB cez prehliadač von ani vnútri siete.

V connections na Mikrotiku vidím všetky dotazy, ale Reply Dst. Address je nie moja IP adresa z PPP ale vonkajšia adresa WAN pripojenia. pri pingu aj dotazoch na DNS v pingu mi dáva Reply Dst. Address moju vnútornú adresu.

Ak to upravím na pptp server tak to ide OK a všetko funguje.

Radšej by som používal l2tp/ipsec.

Kde je chyba?

Ďakujem VPN sa mi podľa tohto návodu podarila nakonfigurovať, čo mi však stále nefunguje a neviem si s tým rady je povolenie komunikácie s PC v LAN. Môj VPN pool je v odlišnom subnete ako rozsah IP v LAN. LAN – 172.19.187.0/24, VPN pool 172.19.190.200-250, vpn gateway 172.19.190.254.Z klienta dokážem pingnúť bránu 190.254, dokonca aj 172.19.187.3 (IP routra v LAN sieti). Všetko som povolil, dokonca aj proxy-arp na bridge. Kde ešte môže byť problém ? Skúšal som aj vypnúť všetky blokovacie pravidlá na firewalle, ale nepomohlo to.

Robil som to podla navodu. Ale jedno nastavenie som nevedel spravit a to konkretne

ppp > Profiles > Interface list.

Nemam tam moznost LAN. Je tam len moznost All

Teraz ked sa chcem pripojit z androidu, tak vidim, ze ma to pripoji, ale hned ma aj odpoji.

V logu pise

Could not add interface list: cannot add to builtin list (6)

mikrotik 6.39.3

V posledních verzích mikrotik dělal v GUI i terminálu různé změny. Máš starší RouterOS, než který popisuje návod (v6.44).

Pokud ti chybí možnost LAN při výběru interface listu v libovolném dialogu, pak (asi z historických důvodů) nemáš popřidávané interface listy. Tak je přidej a už to půjde.

Stačí otevřít winbox -> Interfaces -> Interface List -> tlačítko Lists -> a přidat tam dvě položky:

LAN

WAN

(chce to jenom název, nic dalšího)

pak jít zpět, o úroveň výše, tedy winbox -> Interfaces -> Interface List

a přiřadit tvé interfacy do právě přidaných listů LAN a WAN:

Interface=ether1, List=WAN

Interface=bridge, List=LAN

popř. obdobně, pokud máš interfacy nazvané jinak.

Takze uz to nepada :) viem sa dopingat na gateway a aj funguje winbox. Ale ako pises v kroku 8, ze na bridgi zapneme ARP-Proxy. Problem je v tom, ze ja ked si vytvorim bridge-local, vyplnim MTU = 1500, ARP =proxy-arp a potvrdim, tak do L2MTU mi skoci hodnota 65535 (btw MAC tam nemam ziadnu (ako ty na obrazku)).

Super navod funguje mi pripojeni bez problemu. Tedy az na jeden problem. Mam v domaci siti synology z nebo pres upnp si poustim doma filmy. Kdyz se pripojim pres VPN tak synology vidim ale nevidim port pro upnp. nevis co bych mel udelat? Diky

Ahoj,

jen doplnim, ze asi po 2 dennim resenim situace, kdy je L2TP/IPSec mikrotik za NATem 1:1 a nejde se tam pripojit z Windows 10. IPSec vrstva se normalne vyjedna, ale na L2TP pak uz nic netece (zadny paket na portu 1701). Resenim je uprava registru ve windows: http://woshub.com/l2tp-ipsec-vpn-server-behind/

Snad toto zjisteni nekomu prodlouzi zivot o par hodin/dni badani :)

Díky, na tomhle jsem vylámal asi 10 hodin času, zachránils mě. :-)

Dík. Přesně na tohle se vyplatí zapnout si ten log a rozdělit pravidla. Ve win10 na poprvé nikdy nic nefunguje.

Zdravím,

malá otázočka. Dá sa na Mikrotiku RB2011UiAS-2HnD nastaviť vyššie šifrovanie? Keď vypnem zastaralú a dávno prekonanú SHA-1, VPN prestane fungovať. Chcel by som sa zbaviť tejto starošiny a troška to zabezpečiť.

Vďaka.

U IPSec VPN ano, u OpoenVPN ne. Jelikoz neuvadite jakou VPN pouzivate, pak nemuze byt odpoved jednoznacna.

Odspravedlňujem sa, keďže článok o je IPSec s L2TP, tak samozrejme používam tú.

Tak to me vlastne nedoslo taky :) Videl jsem to jako reply v emailu a uz sem zpet do clanku nesel.

U IPSec L2TP by to fungovat melo, problem spis bude na strane klientu, co tu SHA256 nebudou podporovat. Na strane MK to je zaskrtavatko.

Ale treba proti StrongSwanu na linuxu by to fungovat melo. Mozna na OS X pri pouziti vlastniho XML pro konfiguraci VPN (misto toho klikatka) By se to melo dat nastavit taky, jen to XML je fakt sileny. Na Windows nebo Android klienty netusim.

Petr

Na strane klienta problém nie je (tiež moja prvá myšlienka), ale keďže sledujem logy, ak mám povelené SHA-1 a aj SHA256, tak klient si vždy zvolí SHA256 na komunikáciu.

Medzitým som objavil možný zádrhel a to ten, že RB2011UiAS nepodporuje HW šifrovanie pre IPSec, skrátka jeho HW to nestíha. Takže síce tá možnosť tam je, ale HW to nedáva a teda jediná možnosť je vymeniť za novší RB alebo riešiť VPN až za RB.

Na strane klienta problém nie je (tiež moja prvá myšlienka), ale keďže sledujem logy, ak mám povelené SHA-1 a aj SHA256, tak klient si vždy zvolí SHA256 na komunikáciu.

Medzitým som objavil možný zádrhel a to ten, že RB2011UiAS nepodporuje HW šifrovanie pre IPSec, skrátka jeho HW to nestíha. Takže síce tá možnosť tam je, ale HW to nedáva a teda jediná možnosť je vymeniť za novší RB alebo riešiť VPN až za RB.

IPSec je zpusob komunikace. Sifruje se AES, DES, 3DES… a SHA1, SHA256 je hash, ten se na siforvani taky nepouziva. Podle datasheetu k procesoru to nevypada, zeby umel HW AES. Jedina nevyhoda je, ze to bude pomaly, protoze to bude delat SW. Ale neznamena, ze to nebude fungovat.

Ydravim,

vytvoril som VPN na mikrotiku L2TP/IPsec protokolom.

Mam taky problem, ze niektory ludia sa pripoja v pohode a niektory nie – Windows 10. Cez android to ide tiez v pohode.

Pri pokuse u niektorych mi pise v logu:

ipsec, error failed to pre-process ph2 packet.

ipsec, error failed to pre-process ph2 packet.

ipsec, error failed to pre-process ph2 packet.

ipsec, error failed to pre-process ph2 packet.

ipsec, error failed to pre-process ph2 packet.

ipsec, error phase1 negotiation failed die to time up xx.xx.xx.xx[500] xx.xx.xx.xx[29073]1dc8n465e94s6aef:4083a96980885ff()

Skvělé, díky moc za úžasný návod! S Mikrotikem sice už mám celkem dost zkušeností, ale IPSec VPN jsem zatím vždy řešil jen na Zyxelech nebo Ciscu a na Mikrotiku jsem pořád ještě tápal, kde co nastavit. Právě jsem dokončil konfiguraci podle návodu a potvrzuju, že všechno šlape, jako hodinky! Ještě jednou mockrát díky.

Super návod tak obsáhlý a detailní návod se jen tak nevidí. Je fakt že sis s tím dal opravdu práci. Díky takto mají vypadat návody.

Ahoj,

Super návod ! Len by som doplnil – z Apple zariadení funguje výborne, android – neviem a do Windows 10 je potrebné doplniť do registrov (a potom reštartovať):

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\PolicyAgent

RegValue: AssumeUDPEncapsulationContextOnSendRule

Type: DWORD

Data Value: 2

Ďakujem.

Martin.

Ce winfows 10 je potreba tato uprava v registrech udelat pouze kdyz MK je za NATem. Pokud ma verejnou IP primo na sobe, tak to treba neni.

Viz muj koment nekde vejs.

Díky za super návod, VPN plně funkční, na vše v síti za MikroTikem se dostanu. Řeším jediný problém, po připojení VPN mi nejde Internet – nenačítají se stránky. V Interface list mám LAN ale možná jsem udělal něco špatně právě při vytváření toho listu, což jsem v návodu nenašel, tak jsem dal Interfaces – Interface list – lists – pak + pak name LAN, include a exclude jsem dal all. Poradí prosím někdo, kde by mohla být chyba?

Díky moc!

ahoj, mrkni do kroku 0.

Zvoleni „All“ muselo zpusobit uplne zmatky. V include a exclude nemej nic, oboji ma byt prazdne.

Paráda, jsem slepej, díky moc, už to chodí! Ještě jedna drobná otázka ale spíš jen ze zajímavosti. Po připojení té VPNky dostanu na WAN IP adresu toho MikroTiku, kam se připojuji. Dá se nějakým způsobem nastavit to, abych i po připojení VPN měl svojí veřejnou IP adresu? Tedy abych ke stahování, procházení atd využíval svého providera ale zároveň byl plně v síti, kam se připojuji?

To záleží na nastavení klienta, z jakého se chceš připojovat? Třeba na macOS a iOSu se to přepíná na jeden klik. Na macOS volba „Send all traffic over VPN connection“, v postupu jsme to zapínali, stačí tedy nechat vypnuto. Na iOS se ten přepínač jmenuje „Send all traffic“. Na windows to není na jeden klik, tam se posílaní všech dat přes tunel musí naopak na 20 kliků a 5 vnořených dialogů vypnout, přesný postup bych musel sestavit. Netestováno, ale může to být: klasické ovládací panely -> síťová připojení (či také vlastnosti adaptéru) -> ikonka našeho VPN adaptéru -> vlastnosti -> sítě -> IPv4 poklikat -> upřesnit -> odškrtnout Používat výchozí bránu vzdálené sítě.

Paráda, výše uvdený postup pro Windows funguje, otestováno a mám normálně svojí veřejku a vše funguje. Moc díky, tohle je super!

Zjistil jsem ještě jeden problém. Na Mikrotik, kde VPN běží se připojuji ze dvou různých NB. Každý má ale svůj vlastní účet pro přihlášení. Z NB1 se připojím bez problému a pokaždé. Z NB2 se připojím jen tehdy, když je připojen NB1. Jinak NB2 napíše, že nedokáže navázat spojení mezi sebou a VPN serverem. Jako by ten NB1 otevřel ten IPSec a až pak se NB2 připojil. Zní to šíleně, ale je to vážně tak. Nějaká rada na tohle by se nenašla? Díky moc.

Ahoj, díky za super návod. Do VPN se připojím iPhonem i ze systému Windows 10. Prosím ještě o radu, jak nastavím, aby přes toto připojení fungovalo hraní her? Když např. založím LAN síťovou hru ve Warcraft3, tak ten druhý PC ji nevidí. Zkoušel jsem to i s flatout, bulanci :D. To musím pro každou hru hledat používaný port pro LAN hraní a povolovat ho? Díky za odpověď.

Ahoj,

MT na ktorý sa pripájam mám za routerom od Slovenského telekomu ktorý je v bridge mode, pripojenie mi nefunguje ani z W10, ani z iphone, Keď sa chcem pripojiť z iphone – v logu MT mám „user menouzivatela authentication failed“ a keď z WIN10 – vpn klient píše Chyba 766: A certificate couldn not be found…v logu MT vôbec nič. Na inom MT (za ktorým nie je router v bridge) mi to funguje. Má to súvis ?

Ďakujem.

Zapni si podrobný výpis chyb, najdeš to v článku v sekci „stále to nefugnuje“.

Zdravím, mohl bych požádat o radu – alespo%n rámcově, zbytek dogooglím… Mám připojení od místního wifi providera s „verejnou IP“ (jedna se o 1:1 NAT bez omezeni jakychkoliv portu). Prvotni nastaveni Mikrotiku delam pres quickset „Wisp AP“… a nyni – mam v siti NAS server, ktery bych chtel mit uplne oddeleny od pocitacu, odriznuty od internetu atp. Predstava je, ze bych chtel mit jen TV a NAS v jedne siti, kam by byl totalni blok pristupu k internetu (ven i dovnitr) a pouze pokud bych chtel, tak bych se sem pripojil napr pres VPN a videl bych na NAS… A zbytek zarizeni by byl v jine siti, ktera by byla jiz jako bezne s dostupnym internetem atp… Jak to resit nejlepe – pres VLANy, nebo co je spravny zpusob? Diky

Nejjednodussi je udelat na konkretnich portech oddeleny bridge. Tzn ve winboxu si otevres okno Bridge. Na prvnim tabu pridas druhy bridge, napr s nazvem „bridge2“. Na druhem tabu s nazvem Ports vidis sve porty zarazene do bridge1, tak vybrane upravis a prekliknes u nich aby byly prirazene do bridge2. Pak se ti ty porty v bridge2 budou chovat jako zcela oddeleny switch, odriznuty od internetu i od ostatnich zarizeni v lokalni siti. Tu skupinu pak muzes nechat odrizlou, nebo ji routovat dle vlastnich pravidel NAT a s ostatnimi interfacy. Vyzaduje to ale mit dotahle vsechny draty k switchi primo, jednoduse abys je mohl do tech portu zapojit.

Pokud mas skupinu zarizeni, ktere chces oddelit, naopak vsude mozne po dome, s neprimym spojenim k hlavnimu mikrotiku, pak k tomu slouzi prave ty VLANy. Napriklad ti to umozni mit pomichana oddelena a neoddelena zarizeni na nejakem switchi ve sklepe, ktere vedes nahoru na pudu jednim dratem do hlavniho mikrotiku. Takovy switch ale take musi mit podporu VLANu.

„totalni blok pristupu k internetu ven i dovnitr, a pokud bych chtel, tak bych se sem pripojil napr pres VPN“ – v tom pripade to neni totalni blok k internetu, ne? :) ale stale klasicky NAT + firewall, ktery ma otevrene jen VPN porty.

Ale jinak se zeptam, nestaci mit zaheslovane SMB slusnym heslem a na webadminu mit fail2ban proti bruteforce utokum?

Ahoj, moc díky za takhle rozsáhlou reakci. No, zazil jsem v praci ztratu dat po utoku s ransomware a od te doby jsem uz trochu paranoidni i doma… Na NASu skladuji dost dulezita ale i soukroma data, ale realne 99%casu je NAS jen na prehravani filmu pres DLNA do televize (vse kabelem az k Mikrotiku)….

fail2ban samozrejme mam nastaveny s prisnymi podminkami a na SMB a vsechny dalsi sluzby silna hesla, ale stejne, clovek nakonec skonci na ulozeni hesla do PC a trvalem prihlaseni a pote staci nekde chytit ransomware a je clovek nahrany… Takhle, kdyby nejakym nastavenim nebyl pristupny v bezne siti si myslim, ze by to bezpecnost vyrazne navysilo…

A aby nebyl NAS pristupny z internetu jsem myslel tak, aby nebyl jakkoliv volne „viditelny“ z internetu, ale jak jsem psal – nekde za VPN asi idealne…

No, mozna me paranoia privede opet na zalohovani kritickych dat do offline, ale to uz je zase mimo moji komfortni zonu :D…

Na to jsou přece snapshoty. Stačí si v ZFS filesystému udělat snapshot, a pak může ransomware na trvale mountlých discích mazat či šifrovat co chce…

Ty take delam na disk, ktery se pote fyzicky odpojuje, ale dnes je trend ransomu, že část dat i stáhne… A to je to, čeho se bojím snad ještě více… Ale jsem amatér, hraju si s tím ve volném čase, takže raději předpokládám, že i někde mohu udělat chybu a snažím se omezení dělat vícenásobná….

Jo, jeste jsem zapomnel na to, ze uz jsem mel i hacknuty mikrotik… Konfiguroval mi ho drive kamarad a kdyz po case prakticky nesel uz internet, stezoval jsem si u ISP a ti mi rekli, ze bych mel mit velmi dobre pripojeni… Tak se hledalo, az se naslo, ze MK tezi bitcoiny a vsechen traffic jede kdo vi kam a buh vi co se tam jeste delo.. Tak od te doby se s tim snazim radsi zapasit sam… No to jen tak na okraj a to mi pripomina, ze jeste jednou moc diky za tebe a tobe podobne, co delaji tak super navody— Diky za to!

Já mluvil o snapshotech, ne o kopiích dat na jiný fyzický disk který fyzicky ručně odpojuješ (=zálohy). To spustíš jeden command a během jedné sekundy máš zmražená data v čase, ke kterým se lze stejně jednoduše vrátit, ať už trvale, nebo dočasně. To podporují jen ZFS a BTRFS (ještě i APFS, ale to nemá využití v NASech).

Aha, tak to neznám, o tom musím zjistiti více. Do třetice, díky za další nasměrování. :-)

„Tak se hledalo, az se naslo, ze MK tezi bitcoiny a vsechen traffic jede kdo vi kam a buh vi co se tam jeste delo..“ – stačí mí nezaheslovaný mikrotik na veřejné IP, ale to je tak se vším. A tady to popisované bylo spíš jen úprava routeros taková, že injectovala težební javascript do webstránek zobrazovaných na klientech. Takže svou funkcní dost podobné nějakému běžnému adwaru. Na samotném mikrotiku se netěžilo nic. Prostě semtam se hodí zaktualizovat software, u síťových zařízení vystavených na veřejné IP do internetu to jinak nelze, ať už máte jakoukoli značku.

Pokud se bojím o data na NAS, že budou někam ransomwarem uploadována, tak prostě nepoužívám zapamatované heslo na síťovém mountu. Zatím mě nenapadá, jak by mělo rozumně fungovat řešení s VPN v rámci domácí sítě.

Jeste budu mit jeden dotaz – k puvodnimu clanku, vse jsem nastavil step by step… Pripojuji se na MacBooku a IP mam tu z VPN, vse bezi korekzne, ale nevidim zarizeni v mistni site Mikrotiku (to ten muj NAS, doposud ho mam normalne v jedinem bridge)).. Netusis, kde by prosim mohl byt zadrhel? Proxy-ARP nastaveno mam… Diky za nakopnuti

Dik za super navod. Z MacOs a IOS vsetko funguje ako ma. Potrebujem vsak este pripojit na L2TP server dva mikrotiky (tiez cez VPN). Spojenie sa podari ale na serveri neviem pingnut pripojene zariadenia v bridge-i (proxy arp nastavene na obidvoch stranach). Funguje to vtedy ked pridam do default-profilu bridge. Po tomto nastaveni pozorujem zvlastne spravanie celej siete kde sa nechcu nacitat niektore web stranky. Zrejme nastava nejaky konflikt. Vieme to vyriesit?

Zdravím, pěkně sepsaný návod, dost mi pomohl. Jen sem narazil na menší zádrhel, VPNku spojím v pohodě z mobilní sítě když jsem na hotspotu, z ostatních domácích sítí taky (kde já ani ostatní uživatelé nemají placenou veřejnou IP), ale když to chci zkusit z místa, kde máme placenou veřejku, tak to nespojím… zkouším to ze stejného PC WIN 10.

často se mi v logách objevovala chyba ipsec …“phase1 negotiation failed due to time upL“

Zkontroloval jsem body co máš v článku uvedené, v NATu nemám porty využívané VPNkou, peer mám ::/0 – automaticky vygenerované.

Vím jen, že když to zkouším z jedné lokality, kde máme veřejku, tak se nepřipojím, ale z jakékoliv jiné sítě ano.

Btw. uživatelé se ověřují přes Radius ze serveru.

Nevíš čím by to mohlo být? Napadá mě nějaké pravidlo, pravděpodobně chybějící.

díky za jakékoliv rady.

Provedl jsem vše dle nastavení. Povedlo se mi připojit jen v případě, že jsem přidal l2tp klienta s konkrétní IP adresou a to navíc jen z jednoho počítače v práci. Z domu se nespojím vůbec. Ani v logu není nic. Zkoušel jsem i pozastavit firewall pravidla, ale žádný úspěch. Děkuji za rady.

Čau Babčo, nejsem si jist, jaký je rozdíl mezi NAT, ale jsem za 1:1 NATEM svého ISP (mám veřejku, ale na WAN mám NATovanou interní IP) a při tomto nastavení z tvého článku se lze připojit jen jedním spojením. Další spojení se již nepřipojí – diskutováno např zde: https://ispforum.cz/d/20473#p199373

Kdyžtak to oprav v Q and Answers pod článkem.

A ještě jedna věc – pro lamy, jako jsme já by bylo fajn doplnit, že přes VPN nefunguje Bonjour a podobné služby… Jako applař jsem furt čekal, že uvidim při připojení do NATu síťové disky atp. jako obvykle.. a ejhle, ono ne… Možná to je jasné, ale néé úplně znalým by třeba toto info v článku pomohlo…

Díky!

Ahoj Babčo,

máš prosím nějakou radu pro toho, komu funguje připojení skrz mobilní síť (t-mobile) ať už z iPhonu nebo z MACu, připojeného k internetu přes hot-spot iPhonu – ale nefunguje přes domácí wifi (kabelovka).

Prostě stejný konfig nefunguje, vypnu wifi, připojim se přes LTE a VPN naběhne.

navi21

Zdravím

mám prosbičku, dle návodu vše nastaveno a s použitím jakehokoliv zařízení PC platformy ok jen netuším proč mě přez datové připojení mobilem , redmi 6 Android , sic spojení v pohodě naváže a funguje ale bohužel pouze a jen cca 1 min pak na mikrotiku dojde k odpojeni – zavěšení i když na mob mám připojení stále aktivní ale již bez sítoveho spojení .

21:01:01 ipsec,info ISAKMP-SA deleted 89.x.x.x[4500]-46.x.x.x[16925] spi:0306455859b29a39:

a3729fb12ffcc979 rekey:1

21:01:06 ipsec,info respond new phase 1 (Identity Protection): 89.x.x.x[500]46.x.x.x[30

935]

21:01:06 ipsec,info ISAKMP-SA established 89.x.x.x[4500]-46.x.x.x[16925] spi:862d11e59f61a

d6c:893e744eb66c1f8a

21:01:08 l2tp,info first L2TP UDP packet received from 46.x.x.x

21:01:08 l2tp,ppp,info,account mt-l2tp logged in, 192.168.88.240 from 46.x.x.x

21:01:08 l2tp,ppp,info : authenticated

21:01:09 l2tp,ppp,info : connected

21:02:32 l2tp,ppp,info : terminating… – hungup

21:02:32 l2tp,ppp,info,account mt-l2tp logged out, 83 25132 284340 298 298 from 46.x.x.x

21:02:32 l2tp,ppp,info : disconnected

nevím jestli výpis trošku napoví jen doufám , mě teda nenakopl .

Neuriznes si vychozi branu tim? Funguje tu minutu ta VPN nebo vubec ne? Protoze takhle to vypada, ze se nastavi vychozi brana, ale uz se nenastavi staicka routa na VPN server a tim se to vlastne samo urizne. A ta minuta a pul by mohl bejt Timeout

K dnešnímu dni bohužel nepoužitelné. 5.10.2020 Nesedí terminologie, některé položky se proto nedají najít.

zkoušel jsem to a aktuální to je. :-) Co si nemohl najít? Ty nastavení jsou roky pořád stejné. Jeden dialog se rozdělil na víc tabů.

VPN nastavenie týmto spôsobom je funkčné, no VPN klient s windows 10 sa po 7hod. 36 minútach ukončí.

Po aktualizácií na verziu firmwaru 6.48 problém zmizel strachy :)

Neřešil a nevyřešil prosím někdo IKEv2/IPSec? Bohužel jsem za 1:1 NATem providera a nedokážu připojit více klientů najednou (manželka a já)… Nebo nevíte o nějakém takto hezkém step-by-step návodu? Moc díky!

Pripojeni vice klientu z jedne IP je v RouterOS uz opraveno. Takze kdyz mas VPN server na verejne IP, a zrovna jsi nekde u kamarada na WiFi, pripojis se z mobilu i notebooku zaroven v pohode (klidne pod stejnymi udaji jmeno/heslo).

Ahoj! Jsi si jistý, že to funguje i za NATem veřejné IP na mikrotiku ? Mám za to, že to vyřešit nejde(jednoduše), protože to při prvním spojení blokuje porty na NATu ISP (jestli tomu správně rozumím…)? To by právě měl řešit např. IKEv2… Který neumím nastavit :D…

Ještě upřesním, že mi jde o situaci, kdy já jsem v Praze, manželka v Olomouci a připojujeme se na mikrouše (VPN server) doma…

Ano funguje, ale to ti provider musí umožniť VPN passthrough. Nedávno som prešiel na optiku od Telekomu, kde je štandardne verejná IP z ich vnútorného rozsahu a VPN tunel L2TP/IPSec do práce na mikrotik bez problémov funguje.

Popiš kdo je za jakým NATem, kudyma přesně teče tvoje spojení.

Toto funguje určitě:

klient + klient + klient -> schovaní za domácím NATem -> ten ještě schovaný za carrier-grade NATem (=neveřejná IP) -> internet -> mikrotik router, který má na svém WANu veřejnou IP a běží na něm VPN server.

pokud máš tento typ spojení v obou případech, a v jednom spojení funguje, a v druhém ne, tak možná nějaká blokace VPN komunikace u providera? Těžko říct.

Takže, Mikrotik, na kterým je VPN server je právě za NATem ISP, prý se jedná o natování 1:1 bez jakéhokoliv omezení (na WAN mikrotiku je neveřejná adresa, ale zvenku mám viditelnou pevnou veřejnou IP).

A já se chci připojit s jedním klientem třeba z kavárny v Praze a druhý klient se potřebuje připojit třeba z Brna, ale ten druhý už právě nejde připojit… Prý jsou už blokované porty pro spojení tím prvním spojením a tím pádem se tam to druhé spojení neprokouše…

Za případné rady moc děkuji!

Tak požiadaj o pridelenie verejnej dynamickej alebo statickej IP.

To samozřejmě napadlo i mě, ale můj ISP bohužel toto nedělá/nenabízí ani za poplatek…

A o jakého providera jde?

„Prý jsou už blokované porty pro spojení tím prvním spojením“ to říká kdo? Hlavní je, co je v logu, ne co si kdo myslí :-)

Za mě – na tvém místě bych provedl test, zda je problém opravdu u providera, a ne někde u Tebe v nastavení. Tzn přenést krabičku k někomu kdo má veřejnou IP bez natu, třeba UPC/Vodafone kabelový internet (přes koaxiál, ne přes telefonní dráty).

A taky se podíval do logu, co píše, když se připojíš jen prvním klientem, co, když druhým, a co, když nejdřív prvním a pak do toho druhým, a konečně druhým, a do toho se připojíš prvním.

Připojení „z Prahy a Brna najednou, do Olomouce“ jelo odjakživa, ten nedávný bugfix o kterém byla řeč výše se týkal jen dříve nefunkčního připojení „vícekrát najednou ze stejné domácnosti v Praze, do Olomouce“. Takže buď je to špatnou konfigurací, nebo ISP. Je potřeba vyloučit jedno z toho.

Develop verzia RoS 7 podporuje Wireguard..

Ahoj, moc díky za super návod! Vše funguje jak má, jen mám jeden problém. Když vytvořím spojení z jednoho notebooku, vše funguje. Ve chvíli, kdy chci vytvořit spojení z druhého notebooku se mi ale spojení na prvním zasekne a nefunguje. Když první notebook odpojím, druhý normálně připojím. Prostě nedokážu současně připojit dvě zařízení, aby obě fungovala. Každý notebook má svůj účet na MikroTiku, není to tak, že by chodili přes jeden. Poradí někdo prosím? Díky moc!

Ahoj, je to tady vícekrát – účty na mikrotiku nemají na nic vliv, i pro připojování více zařízení stačí jeden účet. Spíš vyzkoušej se z jednoho NB připojit z wifi, a z druhého NB přes LTE. Prostě ze dvou různých IP adres.

Ano, to mi právě funguje, ale jakmile jsme dohromady na jedné IP adrese, může být přihlášen jen jeden z nás. Jak je to možné?

Asi je lepší přečíst článek. Je to bug ve starších verzích RouterOS, jakou máš verzi? Zaktualizuj a zkus znovu.

Mám právě poslední 6.47.7. Článek jsem pročítal ale moc moudrý z toho právě nejsem. Co případně mohu zkusit přenastavit?

Stále může být problém kdekoliv, jak ve zdrojové přípojce, v cílové přípojce, i v Mikrotiku.

Jako první krok se zkus připojit na VPN vícekrát přímo z LAN sítě toho Mikrotiku, kde je VPN nakonfigurovaná. Tzn se na něj připoj třeba na wifi a zkušíš. V konfiguraci PC je třeba upravit adresu cílového serveru, dáš tam lokální adresu mikrotiku.

Tím bychom vyloučili případnou chybu ve zdrojové i cílové připojce. Vykopává to i tak?

Když v nastavení VPN upravím IP adresu cílového serveru na lokální IP Mikrotiku, tak vše funguje tak, jak by mělo. Tedy připojím se z obou dvou notebooků a vše funguje. Jakmile ale vrátím WAN IP Mikrotiku do nastavení VPN, opět se připojí jen jedno ze zařízení. Kde tedy může být chyba? Ještě jsem zkoušel připojit jeden notebook přes mobilní hotspot a druhý normálně z Internetu od Vodafone a také to nefunguje. Tedy dá se říct, že MikroTik odmítne připojit současně jakékoliv dvě připojení z Internetu. Z lokální sítě VPN funguje správně. Díky za rady.

Vážně nikdo neví, co s tím? Situace je pořád stejná, bohužel :-(

Z mé zkušenosti je to slabina L2TP .. nevím jestli implementace u Mikrotiku nebo obecně problém s NATem.

Pokud je vícero klientů schváno za jedním natem (stejnou veřeknou IP) tak se to přesně tahle chová.

Mám dvě řešení, která mi fungují.

1. přechod na OpenVPN.. i když implementace na Mikrotiku je trošku specifická

2. implementace IPV6 a IPsec.

/tmp

Máme přípojky na různých místech, všude Mikrotiky a vícero klientů za NATem (stejnou veřejnou IP) není problém již delší dobu. To co popisujete dělaly Mikrotiky v dobách minulých. Asi po nějakém updatu RouterOS to jednoduše přestalo odpojovat dříve připojená zařízení, když se připojilo další. Nastavení je pořád stejné.

Já mám ale poslední verzi jak routerOS tak i FW boardu. Tak fakt nevím, kde je zakopaný pes :-(.

Dobrý deň, ďakujem za návod. Ešte by som sa chcel spýtať, či nie je možné nastaviť to aby client zariadnie nepoužívalo na prístup do intenetu bránu mikrotik routra ale bránu kde sa aktuálne nachádza?

áno dá, v rozšírených nastaveniach siete (IPv4) si treba vypnúť checkbox – používať bránu vzdialenej siete

Vo W10 to nemôžem nájsť… ale skôr by to vyhovovalo na úrovni routra keďže sa ta pripájam aj z Androidu?

Na úrovni routra sa to nedá nastaviť, ide o routovaciu tabuľku spojenia, ktorá sa nastaví až po vytvorení VPN. Pod windows 10 treba otvoriť nastavenia sieťových adaptérov – meno VPNky vlastnosti – Networking – TCP/IPv4 – vlastnosti – rozšírené – zrušiť checkbox používať bránu vzdialenej siete…

OK, Ďakujem, Aspoň cez PC je to OK. Náhodou nemáš typ ako problém vyriešiť cez Android?

Bohužiaľ sú to nastavenia, ktoré dokáže ovplyvniť len niekto s oprávneniami root. Ja som u nás vo firewalle mikrotiku vyblokoval prístup na internet cez VPN.

Díky za skvělý návod, použil jsem ho už několikrát.

Při posledním pokusu o implementaci jsem ale narazuil na divnou věc (RouterOS v6.47.1): vzdáleně se na VPN připojím z mobilu (android), ale ne z Windows 10 pomocí nativního klienta. Přitom obě zařízení jsou ve stejné lokální síti. Samozřejmě to zkouším vždy jen z jednoho z nich, ale z W10 se to nezdaří nikdy. Napíše to chybu, že vzdálený VPN server neodpovídá nebo má nastavená pravidla firewallu nebo není nakonfigurovaný.

Zdravím, super návod. VPN funguje. Problém mám pri rýchlosti downloadu a uploadu. Mám optiku 600/60 Mb/s (tam kde je mikrotik VPN server) s verejnou IP. Pri testovaní rýchlosti, mi download ide na 3,5 Mb/s a upload 25 Mb/s (testované z linky 250/25 Mb/s. Viem niečo niekde nastaviť aby download upload bol rýchlejší?

Díky moc. Fakt to funguje. Jen ještě dotaz. Ping přes VPN na jednotlivá´ IP v lokalní sítě je OK. Když to zkusím přes názvy tak to nejede. Přímo na lokálce sítě kam se připojuji je překlad jmen v pohodě. Všiml jsem si, když jsem připojen přes VPN tak WAN miniport není úplně dobře přes DHCP nastaven IP obdrží. Maska místo 255.255.255.0 je 255.255.255.255 a píše to že Protokol DHCP je povoleno : Ne . Přitom dostanu od VPN Mikrotiku přidělenou adresu z nadefinovaného poolu.

Nevie náhodou niekto poradiť ako z MT dostať štatistiku / log VPN pripojení, ktorý užívateľ bol kedy a ako dlho pripojený ? Ďakujem.

Ja som este navyse pouzil aj prikaz:

/ip ipsec policy set 0 disabled=no

a k čemu to slouží?

Díky za krásně podrobný návod. Chtěl jsem si ještě nastavit, aby jeden konkrétní uživatel mohl po připojení přes VPN použít jen SSH na jednu konkrétní vnitřní adresu. Ale nevím, jak do toho. Nedaří se mi správně nastavit pravidla na firewallu. Nechci, aby se mi toulal po LAN.

Díky za radu.

Nastavenie je potrebné rozdeliť do dvoch krokov, takto to mám ja:

1. vytvoriť oddelený address pool pre takto oklieštených VPN userov, aby dostávali IP adresy LEN z konkrétneho rozsahu IP adries

/ip pool

add name=l2tp-pool-restricted ranges=192.168.110.190-192.168.110.200

K tomu je potrebný samostaný VPN profil:

/ppp profile

add change-tcp-mss=yes dns-server=192.168.110.11 interface-list=LAN \

local-address=172.19.110.1 name=l2tp-ipsec-restricted remote-address=\

l2tp-pool-restricted use-encryption=yes

2. Vo firewalle vytvoriť zoznam list s rovnakým rozsahom IP ko v predošlom kroku

/ip firewall address-list

add address=192.168.110.190-192.168.110.200 comment=“VPN pool restricted“ list=\

VPN-restricted_pool

Následne akýsi white list pre povolené IP, kam VPN užívateľ môže pristupovať.

/ip firewall address-list

add address=192.168.110.123 list=VPN-white_list

Nastaviť pre zoznam listy firewallové pravidlá:

/ip firewall filter

add action=drop chain=forward comment=VPN_restricted dst-address=192.168.110.0/24 \

dst-address-list=!VPN-white_list src-address-list=VPN-restricted_pool

Určite by to išlo ešte zjednodušiť, ale funguje to.

Díky za návod.

Mám dva problémy:

1) nefunguje to z Androidu. V logu nic nevidím.

2) z Windows nevidím zařízení na mástní síti. To nastavení profilu , jak je v návodu, jsem udělal, tak nevím, čím by to mohlo být.

Skvělý návod. Díky! (OS v6.46.8)

Vše funguje až na jedno: Když se připojím z venku, tak se nedostanu na konfiguraci routeru ani z WinBoxu ani přes webgui. Myslím samozřejmě přes jeho IP v interní síti. Na jiná IP v interní síti se dostanu. Přistupuji z W10. V registru mám AssumeUDPEncapsulationContextOnSendRule = 2, protože nad routerem je ještě „modem“ s NATem. U providera mám pevné IP.

Poradíte někdo?

Díky moc.

/ip firewall filter

add action=accept chain=input comment=WinBox dst-address=172.19.187.3 \ dst-port=8291 protocol=tcp src-address=172.19.187.0/24

Poznámka: 172.19.187.3 je IP routra, 172.19.187.0/24 je celá podsieť – povolenie na prístup k routru, dá sa podľa potreby upraviť na zoznam IP.

Díky moc! Pomohlo. Význam pravidla je mi jasný, ale nechápu proč to i bez pravidla šlo na jiné stroje v lokální síti a jenom na router ne. Např. to šlo na web NASky, na managovatelný switch ap.

Přesto díky za řešení. supr.

Potom je tu ešte možnosť pripojenia bez IP, cez telnet na MAC adresu zariadenia:

/tool mac-server mac-winbox

set allowed-interface-list=…..

https://wiki.mikrotik.com/wiki/MAC_access

Musí pro zařízení připojený přes L2TP být samostatný NAT? Protože VPNka samotná funguje (přes mobil na LTE), na připojený zařízení se dopingnu (akorát není v DHCP leases, divný), ale do internetu se nedostane

Tady je export

https://pastebin.com/FL4rdiA6

To závisí od toho, či chceš alebo potrebuješ mať vpn userov pod kontrolou…

Ak budú vpn užívatelia v rovnakej sieti ako LAN, tak neviem ci ich dokážeš obmedziť co do firewallovych práv povedzme len konkrétnu ip v sieti alebo port. V dhcp leases ho neuvidíš, pretože pre vpn profil sa definuje samostatný pool…

/ip pool

add name=l2tp-pool-restricted ranges=192.168.110.190-192.168.110.200

Teda užívatelia dostavaju ip z tohto rozsahu.

Okay, tak v mým případě byl problém v DNS

Nedaří se mi nastavit přístup z Androidu. Dokázal jste to prosím někdo?

Jaký typ volit? L2TP/IPSec PSK, nebo L2TP/IPSec RSA nebo něco jiného?

To, co je v kroku 4 jako ipsec-secret se asi zadá jako „Tajný klíč L2TP“ že ano? Není to náhodou „předsdílený klíč IPSec“? Protože ve Win 10 se to myslím zadávalo jako preshared heslo…

„Identifikátor IPSec“ se nezadává? Také lze zadat DNS a zvolit „Trvalá VPN“… to asi ne že?

Tak zadám to, uložím, pokus o připojení a nepodaří se. Pozn. z Win 10 připojených přes mobil to funguje (stejný mobil). Rovnou na mobilu se to ale nezdaří.

Díky.

Ano funguje bez problémov, treba nastaviť:

L2tp/ipsec psk

A vopred zdieľaný kľúč ipsec

Samozrejme treba ešte IP, meno a heslo

Všetko ostatné má byť prázdne…

Díky, povedlo se.

Takže: to ipsec-secret z kroku 4 je potřeba vyplnit v Androidu do „Předsdílený klíč IPSec“ a NEzadávat do „Tajný klíč L2TP“. (Určitě jsem i tohle zkoušel dříve… Když to někomu nejde, vše zadejte znova a pozor na překlepy…).

Díky. Supr

Genialni navod. Vse funkcni na 1. dobrou. Diky fest!

Honza

Pekne a srozumitelne napsane. Kdyz uz zminujes Mikrotik, tak lze vyuzivat DDNS od Mikrotiku ktery jezdarma, kde URL je ve formatu .sn.mynetname.net . Ja pro pristup domu pouzivam VPN postavenou nad SSTP – jednoducha konfigurace a hlavne port 443 bude asi tezko nekdo blokovat.

V podstatě není co dodat k předchozím komentářů. Nezbývá než mnohokráte díky … Je to plně funkčn í a navíc mám své ovečky pod st.adr.

Díky..

Ahoj, díky za návod.

Připojení na VPN mi „částečně funguje“. Připojím se přes LTE na iphonu bez problému.

Problém je že pingnu jen na 192.168.88.254. Aktuálně mám jako hlavní router zapojený ASUS (192.168.0.1) na kterém jsem nastavil port forwarding pro 500, 1701, 4500 -> (Staic IP 192.168.0.87) Mikrotik, který slouží jako switch a DNS Server (Doufám že teď i jako VPN Server).

Jaké další kroky bych měl udělat, abych se po připojení dostal do lokální sítě a na internet?

Pokiaľ je Mikrotik nastavený len ako switch, jeho firewall je mimo prevádzku, takže do LAN by sa mal byť schopný dostať. Otázne je ako je nastavený Asus a Mikrotik z pohľadu DHCP v LAN ? Kde je DHCP na Asuse alebo na Mikrotiku ? Ak na Asuse, tak je nastavený L2TP pool VPN servera Mikrotiku na rovnakú sieť v akej prideľuje ip adresy Assus ? Ak nie, tak to je dôvod prečo ti to nefunguje. VPN pool musí ležať v tej istej sieti, len si na Asuse zníž rozsah pridelovaných IP. Napr. DHCP nech prideluje v rozsahu 192.168.100.1-200 a VPN pool dá adresy v rozsahu 192.168.100.201-254 Ak musí mať VPN pool inú sieť ako hlavný router, v tom prípade nemôže mirkotik fungovať ako switch, ale ako router.

Čo sa týka problému s prístupom na internet, musíš mať pri VPN profile nastavenú bránu siete (gateway) lokálnu IP adresu Asusu.

Nakonec se mi to podařilo přidání FW pravidla masquerade.

Dobrý den, děkuji za super návod. Možná se to už řešilo,ale nemůžu to najít. Na vzdáleném Mikrotiku s veřejnou IP adresou běží L2tp server.Pokud se K němu připojím přes VPN z PC který je pipojen přes LTE k mob. oerátorovi. vše bez problému funguje a dostanu se do vnitřní sitě, kterou spravuje vzdálený Mikrotik. Pokud ovšem to samé PC Připojim k domácí WiFi spravované domácím Mikrotikem Sneveřejnou IP, tak se VPN spojení sice naváže. Ale prakticky veškterá komunikace probíhá pouze v domácí síti a do vzdálené sítě se nedostanu. zajímavé je, že tak jednou z deseti pokusů to jde. ale připojení během 5. minut spadne.

L2TP funguje, přes windows se tam dostanu, ale….zkoušel jsem propojit dva mikrotiky, nastavil jsem L2TP klient, propojí se to. Ale nikam se nedostanu. Kde je chyba?

A ještě k odkazu, že dvě připojení z jedné adresy už jdou. soft 6,49 a když se připojím z jedné sítě mikrotikem a windows klientem, tak jedno po chvilce spadne. A každé je jiným účtem (secret) V podstatě totéž jako Míra H

Ahoj,

díky za navod, na Win7 funguje na Win10 nikoliv.

Win10 zobrazi chybu:

The L2TP connections failed because the security layer encountered a processing error during initial negotiations with the remote computer.

V logu se mi objevuje:

phase1 negotiation failed due to time up

Tve rady jsem aplikoval, peer mam automaticky generovane, v NATu fwds nemam.

Win10 registry fix done

Stejne je divne, ze na Windows 7 vse funguje bez problemu, ovsem na Windows 10 to udela takovou paseku. Oba adaptery mam nastaveny identicky (stejne typy zabezpeceni, stejny login, heslo i PSK).

Oba PC jsou ve stejne siti.

Nemate nekdo nejaky napad?

jiri@pavlovsky.eu

Chyba je způsobena updatem na Win10

viz zde https://mspoweruser.com/microsoft-release-out-of-band-fix-for-windows-10-cant-connect-to-vpn-the-l2tp-connection-attempt-failed-error/

nene bohužel není, jiné L2TP/IPSec VPN i na mikroticích mi fungují bez problému a zmíněný fuj update nainstalován nemám

Duben 2022 Návod zřejmě zastaralý, něco tam nesedí. Nepodařilo se nastavit, udělal jsem vše co šlo vydedukovat. Win7 se nepřipojil, hlásilo to chybu konfigurace routeru. Jdu hledat dál, co s tím.

Konfiguracia sa zdarila, az na nejake drobnosti, ktore boli upravene. Vsetko funguje OK. Vdaka za navod

Rozjel jsem si podle tvého návodu VPN na routeru Mikrotik. Stejné řešení jsem chtěl nasadit i u mě v kanceláři. Řeším problém. Připojení VPN funguje, ale nefunguje mi internet a jediné kam se dostanu je pouze administrace routeru včetně ping na něj. Ping na ostatní PC také není funkční. Router je bohužel v režimu bridge. Bude tam nějaký rozdíl v nastavení proti návodu?

Nastavenie Bridge, ARP: proxy-arp

Nastavení ARP: proxy-arp v bridge na LAN nastaveno. V interfaces je bridge i na WAN, ale tam tuším se nastavení ARP neaplikuje.

daj rucne DNS. mne tiez nesiel NET az po tejto uprave

Heureka, internet jede. Nějaký podnět, proč mi nefunguje LAN komunikace?